Gli attacchi con shell web sono la nuova minaccia principale

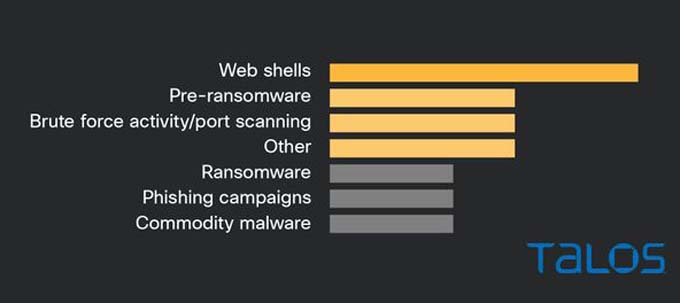

Il numero di attacchi tramite shell web è aumentato a un ritmo superiore alla media nei primi tre mesi del 2023. Secondo le analisi di Cisco Talos, questa forma di attacco è stata responsabile di un quarto di tutti gli incidenti esaminati dall'Incident Response Team nel primo trimestre del 2023.

La società di threat intelligence Cisco Talos ha pubblicato la sua analisi trimestrale delle minacce per il primo trimestre del 2023. Secondo l'analisi, le applicazioni Web accessibili al pubblico sono state il principale obiettivo degli attori delle minacce in questo periodo. Quasi la metà degli attacchi (45 %) utilizza tali applicazioni come vettore iniziale per accedere ai sistemi. Rispetto al trimestre precedente, questo dato rappresenta un aumento di 15 %. Molti di questi attacchi hanno utilizzato web shell che hanno compromesso server accessibili via Internet. In generale, una web shell è uno script dannoso che si maschera come un file legittimo, aprendo una backdoor al server web. Le web shell vengono solitamente "lasciate indietro" per ulteriori attacchi dopo un'infiltrazione già riuscita. Secondo i ricercatori di Talos, gli aggressori hanno approfittato del fatto che molti account utente delle applicazioni web erano protetti solo da password deboli o da autenticazione a fattore singolo.

Il rafforzamento delle difese contro il ransomware ha impedito un successo maggiore

La minaccia del ransomware rimane elevata. Anche se Cisco Talos ha osservato un calo generale dei casi di estorsione andati a buon fine nel primo trimestre del 2023, l'attività del ransomware rimane complessivamente elevata. Le cosiddette attività "pre-ransomware" hanno rappresentato circa un quinto di tutti gli attacchi, per cui è lecito attendersi un aumento degli attacchi riusciti nei prossimi mesi. Cisco Talos è stato in grado di attribuire molte delle misure di attacco preparatorie a gruppi di ransomware noti come Vice Society. Secondo i ricercatori, il rapido intervento dei team di sicurezza delle aziende vittime ha contribuito a contenere gli attacchi prima che la crittografia potesse avere luogo. Nel primo trimestre del 2023, il settore sanitario è stato il principale obiettivo dei criminali, seguito da vicino da quello della vendita al dettaglio, del settore immobiliare e dell'ospitalità.

Documenti OneNote come arma

Il cosiddetto "malware commodity" era già in aumento lo scorso anno. È molto diffuso e può essere acquistato o scaricato gratuitamente. Il malware commodity di solito non è personalizzato e viene utilizzato dagli attori delle minacce in varie fasi delle loro attività. Nel primo trimestre del 2023, hanno fatto nuovamente la loro comparsa caricatori di commodity come Qakbot, già visti in precedenza. Qakbot utilizzava spesso documenti OneNote dannosi. L'uso di allegati OneNote dannosi è stato osservato anche in altri tentativi di attacco. Quindi, secondo l'analisi di Talos, gli attori delle minacce continuano a sperimentare tipi di file che non si basano sulle macro. Microsoft ha iniziato a disabilitare le macro per impostazione predefinita nelle sue applicazioni nel luglio 2022. Sono colpite anche altre applicazioni che trasportano e gestiscono altri file.

Ulteriori risultati

Il primo trimestre del 2023 ha portato ulteriori risultati. Ad esempio, nel trenta per cento dei casi di attacco osservati, l'autenticazione a più fattori (MFA) non era affatto abilitata o lo era solo per alcuni account e servizi critici. Inoltre, il toolkit open-source Mimikatz è stato utilizzato in quasi il 60% delle distribuzioni di ransomware e pre-ransomware di questo trimestre. Mimikatz è uno strumento post-sfruttamento molto utilizzato che ruba ID di accesso, password e token di autenticazione dai sistemi Windows compromessi.

Ma ci sono anche altre notizie positive: I recenti successi delle forze dell'ordine nello sgominare le grandi bande di ransomware (ad esempio Hive) stanno avendo effetto. Tuttavia, questo crea spazio per nuove famiglie o per la formazione di nuove partnership. Ad esempio, una nuova famiglia di Ransomware-as-a-Service (RaaS) è apparsa nel primo trimestre del 2023 con Daixin Ransomware.

Fonte: Cisco