Uffici domestici sotto attacco: gli attacchi RDP aumentano del 4.500 per cento

La pandemia di Corona e i blocchi nella regione DACH hanno portato a un'esplosione degli attacchi al protocollo Remote Desktop, secondo lo specialista di sicurezza IT ESET. Ma come si possono prevenire i cosiddetti attacchi RDP?

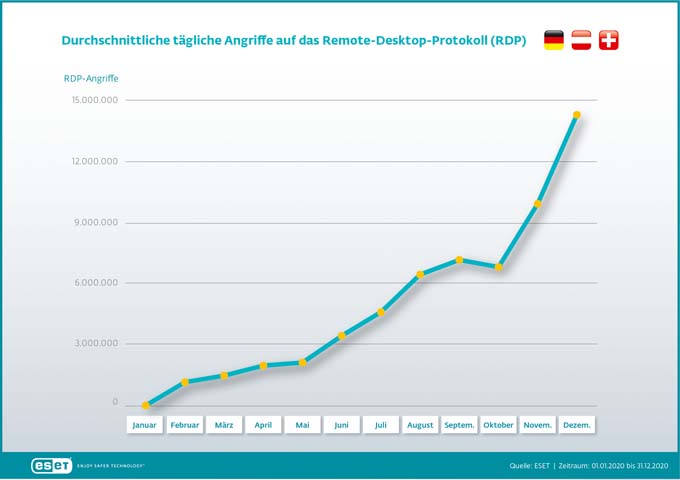

I criminali informatici stanno prendendo di mira in modo massiccio i dipendenti e le aziende dell'home office in Svizzera, Germania e Austria. Solo nel dicembre 2020, il produttore europeo di sicurezza informatica ESET ha registrato una media di 14,3 milioni di attacchi al giorno sul protocollo desktop remoto (attacchi RDP) in questi tre paesi. Soprattutto con la seconda chiusura in seguito alla pandemia di Corona e gli sforzi dei politici per mandare il maggior numero possibile di impiegati a casa, questi attacchi sono aumentati di un altro 110%. Se i criminali ottengono questi accessi, hanno un ampio accesso alla rete aziendale e possono quindi rubare dati o introdurre malware come il ransomware.

Gli attacchi RDP rivelano vulnerabilità

"Possiamo rispondere con un chiaro SÌ che le postazioni di lavoro degli uffici domestici sono state sempre più attaccate dopo il primo blocco. Un indicatore qui sono gli attacchi che prendono di mira specificamente il protocollo Remote Desktop (RDP). Molte piccole e medie imprese non sono posizionate in modo ottimale per il lavoro decentralizzato e sono aperte come la porta di una stalla. I criminali ne approfittano e sono molto attivi qui", spiega Thorsten Urbanski, portavoce di ESET. "Con l'inizio del secondo blocco dalla fine di ottobre, questi attacchi sono aumentati di nuovo di quasi il 100%. Questo mostra chiaramente che gli attacchi, che sono già aumentati rapidamente da marzo, hanno pagato finora per i criminali. I manager IT dovrebbero reagire immediatamente e mettere in sicurezza i loro sistemi e gli accessi in modo più efficace".

Sfortunatamente, la protezione contemporanea del posto di lavoro dell'home office è ancora agli inizi in molte piccole e medie organizzazioni. "Solo un terzo delle aziende intervistate in Svizzera permette ai loro dipendenti di accedere ai server aziendali tramite una connessione VPN sicura o un'autenticazione a più fattori", continua Thorsten Urbanski. "Le aziende che permettono ai loro dipendenti di accedere alla rete aziendale tramite computer privati sono a rischio in questo caso. Questo shadow IT è un invito aperto ai ladri di dati", riassume Urbanski.

Forte aumento dovuto all'obbligo dell'home office

In particolare, la discussione su un home office diffuso per i dipendenti ha portato a un aumento degli attacchi RDP nel novembre e dicembre 2020. Il picco finora è dicembre con più di 14,3 milioni di attacchi al giorno. Da gennaio 2020 (310.000 attacchi) a dicembre 2020, è un aumento del 4.516%. Che gli attacchi abbiano pagato per i criminali è dimostrato anche dall'aumento dell'873 per cento da marzo dello scorso anno (1,5 milioni di attacchi), con le prime misure per contenere la pandemia Corona, a dicembre.

Cos'è il protocollo Remote Desktop?

RDP è un protocollo sviluppato da Microsoft per l'accesso remoto a un computer con sistema operativo Windows. Il protocollo è disponibile in tutte le versioni di Windows XP e successive. Permette di condividere e controllare un computer o un desktop a distanza. È un modo semplice per le aziende di permettere ai dipendenti di lavorare in remoto. Tutto ciò che è richiesto per connettersi a un server RDP è un nome utente e una password.

Suggerimenti per una connessione RDP sicura:

- Ridurre al minimo il numero di utenti che possono connettersi ai server dell'azienda tramite RDP.

- Permettere l'uso di RDP solo se si usano password forti e soprattutto un'autenticazione moderna a più fattori.

- Al di fuori della vostra rete locale, tutti gli utenti dovrebbero utilizzare un gateway VPN (Virtual Private Network).

- Creare politiche in modo che gli account siano automaticamente disconnessi in caso di attacchi brute force.

- Cambiate la porta predefinita 3389 del protocollo RDP con un numero diverso.

Fonte: ESET