Quadri per la sicurezza informatica

I quadri sono sistemi di navigazione indispensabili per la sicurezza informatica. Tra le altre cose, facilitano la cooperazione con i partner commerciali e sono riconosciuti dal legislatore.

WPerché chiudi la porta a chiave quando esci di casa? Presumibilmente, una porta aperta è vista come una vulnerabilità che potrebbe essere sfruttata da una minaccia percepita. A seconda di ciò che si trova dietro la porta, la riservatezza, l'integrità o la disponibilità potrebbero essere compromesse. "CIA" è un acronimo nel mondo della sicurezza per la suddetta triade. Se si prende un bene che vale la pena proteggere - per esempio una banca dati con ricette per un digestivo Appenzeller - si possono valutare gli effetti di una "CIA" compromessa sulla banca dati (vedi tabella 1).

Compilare il contenuto della tabella è un lavoro duro e richiede responsabilità chiare dal business e dall'IT per i processi, le applicazioni e i dati. La valutazione del rischio monetario, che si calcola per ogni minaccia che colpisce un bene da proteggere secondo la formula probabilità di accadimento x danno per evento, causa difficoltà. La valutazione monetaria è necessaria perché solo le misure di riduzione del rischio che costano al massimo quanto i costi effettivi della causa del rischio possono essere considerate. La valutazione del rischio e la disponibilità a correre rischi è soggettiva ed è influenzata da:

- La valutazione del rischio personale dei decisori

- La cultura del rischio praticata nell'azienda (propensione al rischio rispetto all'evitamento del rischio)

- Il grado di regolamentazione a cui l'azienda è soggetta

- L'opinione pubblica

I rischi non devono superare la capacità di sopportazione del rischio dell'azienda. Per questo motivo, sono mitigati dalle seguenti strategie:

- Evitare (l'azienda non gestisce un segmento di attività a causa di considerazioni sul rischio)

- Ridurre (introdurre misure di sicurezza informatica)

- Shifting (stipulare un'assicurazione, trasferire il rischio a partner commerciali)

- Accettare (spesso si verifica con rischi residui)

Le aree di business, i requisiti normativi, le tecnologie di produzione e i sistemi IT cambiano all'interno dell'azienda, e con essi le minacce, le vulnerabilità e i rischi dal punto di vista della sicurezza IT. Questi devono essere costantemente monitorati e il loro impatto sui processi di business dipendenti dall'IT di un'azienda deve essere correttamente valutato. La sicurezza informatica è un approccio olistico che può essere ben coperto da un sistema di gestione della sicurezza delle informazioni (ISMS).

Governance aziendale e sicurezza informatica

La sicurezza delle informazioni nell'impresa è una disciplina della governance aziendale. Al più alto livello aziendale, viene definito il quadro della politica di sicurezza delle informazioni, che riflette l'importanza dell'IT per la maggior parte delle aziende. Questo include i guardrail sui seguenti argomenti:

- Requisiti normativi

- Affrontare i rischi

- Principi di sicurezza:

(a) accesso solo alle informazioni necessarie per il lavoro

b) Accessi generalmente vietati

- Ruoli e responsabilità

- Sanzioni in caso di infrazioni

La politica di sicurezza delle informazioni legittima l'ISMS e stabilisce il quadro per la sua attuazione. È firmato da un membro del consiglio di amministrazione o dall'amministratore delegato.

Perché una struttura?

L'uso di un quadro riconosciuto di gestione della sicurezza delle informazioni è raccomandato per le seguenti ragioni:

- Miglioramento duraturo e orientato al processo

- Riconosciuto dal legislatore e conosciuto dalle società di revisione

- Sono disponibili modelli e strumenti

- Facilita la collaborazione con i partner commerciali (B2B, sourcing)

Il grafico 1 mostra come l'ISMS supporta la politica di sicurezza e la gestione dei rischi.

Scegliere un ISMS per un'azienda

L'ambiente in cui un'azienda opera e le peculiarità di un'azienda influenzano la scelta del quadro ISMS. I fattori di influenza sono:

- Ambiente normativo: se ci sono requisiti più elevati per la qualità delle valutazioni e dei rapporti sul funzionamento affidabile di un ISMS, si utilizza un quadro ampiamente riconosciuto. Il grado di familiarità facilita la cooperazione con avvocati e revisori.

- Dimensioni dell'azienda: più piccola è l'azienda, maggiore è la pressione per poter usare un ISMS "fuori dal piolo" senza grandi adattamenti.

- Risorse disponibili: la politica di sicurezza delle informazioni specifica quanto vale la sicurezza delle informazioni per un'azienda. In pratica, ci sono grandi differenze nelle risorse disponibili per impostare e gestire un ISMS. Le palette vanno dall'acquisto di strumenti ISMS a sviluppi interni personalizzati fino all'outsourcing. Tuttavia, la responsabilità rimane sempre dell'azienda stessa (cosa che a volte viene dimenticata). Due dei quadri ISMS più noti saranno ora discussi.

IT-Grundschutz come pre-requisito per la certificazione ISO

Sulla base della registrazione di tutti i sistemi informativi dell'azienda, l'analisi strutturale, i sistemi e le applicazioni trovati sono classificati nella valutazione dei bisogni di protezione per quanto riguarda la protezione necessaria contro la perdita della CIA. L'Ufficio federale per la sicurezza dell'informazione (BSI) in Germania fornisce una varietà di "blocchi di costruzione" in cui sono descritte le misure di sicurezza richieste per un sistema (ad es. database). Nella modellazione, i sistemi e le applicazioni sono assegnati ai blocchi di costruzione forniti dal BSI. Il controllo di sicurezza di base fornisce come risultato le deviazioni del desiderato dal livello di sicurezza effettivamente esistente. Le lacune vengono colmate selezionando e implementando le misure appropriate per un particolare blocco di edifici.

La documentazione di IT-Grundschutz è liberamente disponibile, continuamente aggiornata e supportata da una varietà di strumenti. Le aziende che implementano l'IT-Grundschutz hanno ottenuto importanti risultati preliminari per la certificazione secondo ISO 27001.

ISO 27001 e 27002

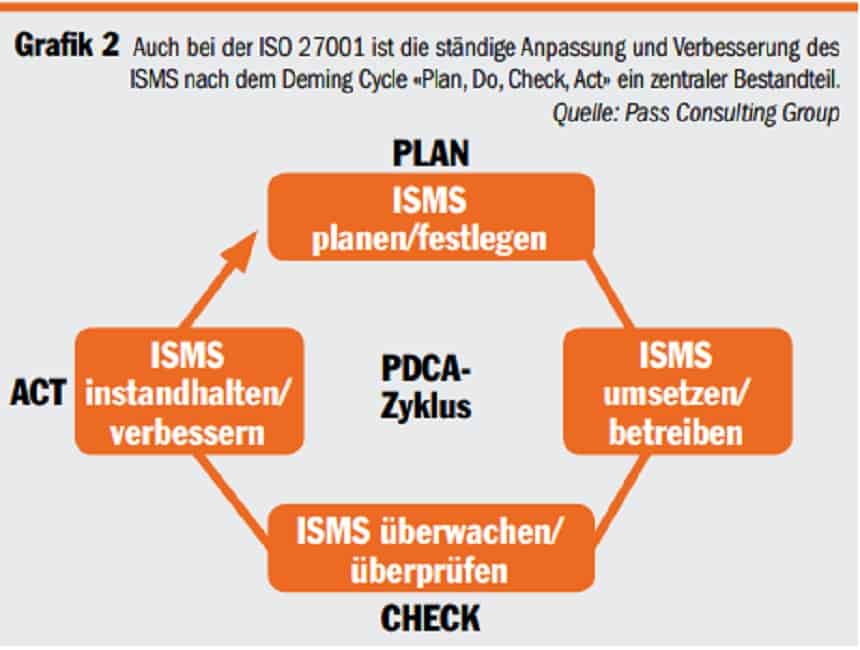

Lo standard ISO 27001 definisce i componenti e i processi di un ISMS. Una componente centrale è il continuo adattamento e miglioramento dell'ISMS secondo il ciclo di Deming "Plan, Do, Check, Act" (vedi Figura 2). Questa procedura permette di misurare la sicurezza, poiché gli obiettivi da raggiungere sono definiti nella fase "Plan" prima di ogni iterazione.

Lo standard ISO 27002 (chiamato anche Code of Practice, CoP) elenca varie misure in undici capitoli principali per raggiungere gli obiettivi di sicurezza descritti. Le misure sono mantenute molto generali e non hanno la profondità operativa delle misure IT-Grundschutz.

Certificazione

Un'azienda può essere certificata secondo l'ISO 27001 e dimostrare così l'esistenza di un ISMS funzionante ai partner commerciali. Non esiste una certificazione secondo la norma ISO 27002, poiché questa norma ISO è una raccolta di misure generali di sicurezza la cui attuazione non è obbligatoria. Oltre ai quadri descritti con un forte riferimento alla sicurezza, ci sono quadri che si occupano della costruzione di un IT ottimizzato. Il quadro della sicurezza informatica è quindi una componente importante del quadro informatico globale.

Entrambi i quadri descritti di seguito definiscono la struttura organizzativa e i relativi ruoli e responsabilità necessari per raggiungere gli obiettivi del processo.

COBIT

Control Objectives for Information and Related Technology (COBIT) è un quadro di governance IT. Gli obiettivi di business sono suddivisi in obiettivi IT. Gli obiettivi IT si traducono in obiettivi di processo per i quali si specificano le metriche per il controllo. Il quadro assegna i processi alle seguenti discipline IT principali:

- Valutare, specificare e monitorare

- Adattarsi, pianificare e organizzare

- Costruire, procurare e implementare

- Fornire, operare e sostenere

- Monitoraggio, valutazione e accertamento

COBIT è un eccellente quadro di riferimento per organizzare l'IT in modo tale da soddisfare i requisiti stabiliti durante un audit. COBIT è nato dall'ambiente di audit IT e si è sviluppato in un quadro versatile di governance IT.

ITIL

ITIL è una raccolta di buone pratiche per implementare la gestione dei servizi IT (ITSM). L'obiettivo dell'ITSM è il miglior supporto possibile dei processi aziendali da parte dell'IT. ITIL include molti aspetti della sicurezza informatica e si occupa anche della sicurezza informatica operativa. Tuttavia, come con COBIT, il focus di ITIL è sulla costruzione di un IT efficace ed efficiente che sia allineato con gli obiettivi di business. ITIL consiste in queste discipline:

- Strategia di servizio

- Design del servizio

- Trasferimento di servizio

- Operazione di servizio

- Miglioramento continuo del servizio

Non esiste una certificazione ITIL, ma gli individui possono avere le loro competenze ITIL certificate a vari livelli.