Le migliori pratiche per la protezione contro gli attacchi informatici

Un nuovo metodo di attacco informatico è chiamato "dirottamento della conversazione". Questo tenta di controllare l'account di posta elettronica senza essere rilevato: Qui, i criminali monitorano l'account compromesso per spiare le operazioni aziendali, le attività commerciali, le procedure di pagamento e altri dettagli.

Gli attacchi informatici consistono in diversi metodi. Per esempio, possono avviare conversazioni basate su informazioni spiate.

Tuttavia, gli aggressori raramente usano gli account dirottati per dirottare le conversazioni, poiché il proprietario dell'account noterebbe più facilmente la comunicazione fraudolenta. Inoltre, i conti di solito non rimangono compromessi per un lungo periodo di tempo. Il "Conversation Hijacking", tuttavia, può richiedere settimane di comunicazione continua tra attaccante e vittima. Questo è il motivo per cui gli aggressori usano l'impersonificazione del dominio e-mail per questo scopo, che permette agli attacchi di continuare anche dopo che gli account precedentemente dirottati sono stati sottoposti a backup e ripuliti.

I criminali poi usano le informazioni ricercate da un'acquisizione di account per creare messaggi di phishing, inviarli da un dominio impersonato, e ingannare le vittime a trasferire denaro o aggiornare le informazioni di pagamento. "L'impersonificazione del dominio e il dirottamento delle conversazioni richiedono uno sforzo, ma sono utili dal punto di vista degli attaccanti perché questi attacchi altamente personalizzati hanno spesso più successo di altri attacchi di phishing meno sofisticati.

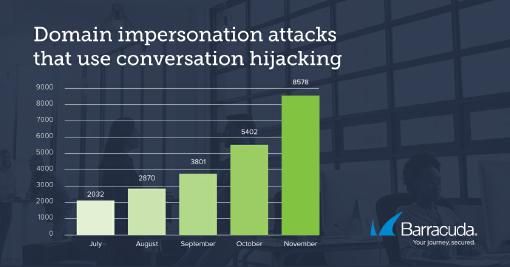

400 per cento di aumento dell'impersonificazione del dominio

I ricercatori di Barracuda hanno osservato un forte aumento dell'impersonificazione del dominio utilizzato per l'hijacking delle conversazioni. L'analisi di circa 500.000 attacchi e-mail mensili ha mostrato un aumento del 400 per cento: a luglio 2019, le e-mail analizzate includevano circa 500 di questi tipi di attacchi di impersonificazione del dominio, e a novembre, più di 2.000. Mentre il numero di attacchi di impersonificazione del dominio di dirottamento della conversazione è piccolo rispetto ad altri attacchi di phishing, questi attacchi sono altamente personalizzati, rendendoli efficaci, difficili da rilevare e costosi.

Tecniche di impersonificazione del dominio

Per l'impersonificazione del dominio, i criminali informatici usano le cosiddette tecniche di typo-squatting come la sostituzione di una lettera in un URL con una lettera simile o l'aggiunta di una lettera all'URL. Per preparare l'attacco, i criminali informatici registrano o acquistano il dominio impersonato. L'impersonificazione del dominio è un attacco molto efficace perché le sottili differenze tra l'URL legittimo e quello impersonato sono facili da non notare. A volte, un attaccante cambia anche il dominio di primo livello (TLD) e usa .net o .co invece di .com per ingannare le vittime. In altri casi, gli aggressori imitano il dominio esterno di un cliente, partner o fornitore.

Le migliori pratiche per proteggersi dal dirottamento delle conversazioni

Le aziende possono utilizzare una varietà di misure di sicurezza e tecnologie per proteggersi dal dirottamento delle conversazioni:

1. addestramento dei dipendenti e addestramento alla simulazione

L'educazione sugli attacchi via e-mail, compreso l'hijacking della conversazione e l'impersonificazione del dominio, dovrebbe essere parte della formazione sulla sicurezza. Le organizzazioni dovrebbero assicurarsi che i dipendenti riconoscano gli attacchi e sappiano come segnalarli. Le simulazioni di phishing possono essere utilizzate per addestrare efficacemente gli utenti a riconoscere i cyberattacchi, verificare l'efficacia della formazione e identificare gli utenti più vulnerabili agli attacchi.

2. protezione contro l'acquisizione dell'account

Molti attacchi di hijacking delle conversazioni iniziano con un account e-mail compromesso. Le organizzazioni dovrebbero quindi utilizzare l'autenticazione a più fattori per aggiungere un ulteriore livello di sicurezza oltre al nome utente e alla password. La soluzione di sicurezza dovrebbe anche essere in grado di rilevare quando gli account sono stati compromessi e fornire un rimedio in tempo reale, avvisando gli utenti e rimuovendo le e-mail dannose inviate dagli account dirottati.

3. monitorare gli accessi agli account e le regole della posta in arrivo

Le organizzazioni dovrebbero anche implementare una soluzione di sicurezza per identificare attività sospette, compresi i login da luoghi e indirizzi IP insoliti - un possibile segno di account compromessi. Gli account di posta elettronica dovrebbero anche essere monitorati per le regole maligne della casella di posta, in quanto queste sono spesso abusate come parte delle acquisizioni di account da parte dei criminali informatici. Gli attaccanti accedono all'account compromesso, creano regole di inoltro e nascondono o cancellano qualsiasi email che inviano dall'account per coprire le loro tracce.

4. monitoraggio delle registrazioni dei domini

Inoltre, le aziende dovrebbero tenere d'occhio le nuove registrazioni di domini che potrebbero essere utilizzate per il furto di identità attraverso tecniche di typo-squatting. Molte aziende scelgono di acquistare domini simili ai loro per evitare potenziali abusi da parte di criminali.

5. uso dell'intelligenza artificiale

Gli attaccanti adattano le loro tattiche di e-mail per bypassare i gateway e i filtri antispam. Pertanto, è importante implementare una soluzione che utilizza l'intelligenza artificiale per rilevare e bloccare gli attacchi, tra cui l'account hijacking e l'impersonificazione del dominio. Questa tecnologia dovrebbe andare oltre la ricerca di link o allegati dannosi. Utilizzando l'apprendimento automatico per analizzare i normali modelli di comunicazione aziendale, queste tecnologie possono rilevare le anomalie che indicano un attacco.

6. rafforzare le linee guida interne

Inoltre, le aziende dovrebbero creare politiche e stabilire procedure per confermare tutte le richieste via e-mail per i bonifici e i cambiamenti di pagamento per evitare errori costosi da parte dei dipendenti. La conferma di persona o per telefono e/o l'approvazione di più persone dovrebbe essere richiesta per tutte le transazioni finanziarie.

Le migliori pratiche di cui sopra forniscono un approccio di sicurezza a più livelli per le organizzazioni per ridurre significativamente il rischio di dirottamento delle conversazioni.

www.datastore.ch/hersteller/barracuda/