Interfaccia di sicurezza delle informazioni

I dati sono una risorsa importante che deve essere protetta in modo ottimale. Il furto di dati spesso risparmia al ladro anni di lavoro di ricerca e sviluppo, gli apre migliori posizioni di negoziazione o gli permette di manipolare un sistema informatico o estorcere un riscatto. Come mostra un recente esempio dalla Svizzera, anche gli impiegati statali vengono ricattati. Come si fa a valutare correttamente i rischi dei dati?

Nel mondo bancario svizzero, il furto di dati e il loro acquisto e analisi da parte di autorità di altri paesi hanno causato gravi danni finanziari e messo in pericolo la reputazione delle aziende. In casi estremi, tali incidenti possono portare al fallimento di un'azienda. Anche il furto di dati personali non deve essere sottovalutato.

Sicurezza delle informazioni

Le rivelazioni di Edward Snowden ci hanno reso consapevoli che i dati vengono rubati ogni giorno senza che ce ne accorgiamo. Non solo le aziende, ma anche le amministrazioni devono tenere sotto controllo le loro "informazioni", altrimenti una "fuga di informazioni" porterà a gravi conseguenze.

Ma cosa si intende per sicurezza delle informazioni? Il termine viene interpretato in modo diverso a seconda della situazione, ma in ogni caso va oltre un approccio puramente tecnico.

È importante esaminare tutti gli aspetti, cioè quelli dei dipendenti, dell'organizzazione, della cultura e dei processi.

Nell'amministrazione federale, per sicurezza dell'informazione si intende la protezione delle informazioni, la protezione dei dati, la sicurezza TIC, la sicurezza personale e la sicurezza fisica:

Tuttavia, ci sono spesso grandi differenze tra i sistemi informativi e i processi. Ad esempio, nell'Amministrazione federale, per ogni oggetto protetto delle applicazioni TIC - servizi, sistemi, reti, raccolte di dati, infrastrutture e prodotti - vengono effettuate analisi dei rischi secondo l'analisi dei pericoli (ONR 49002-2:2014).

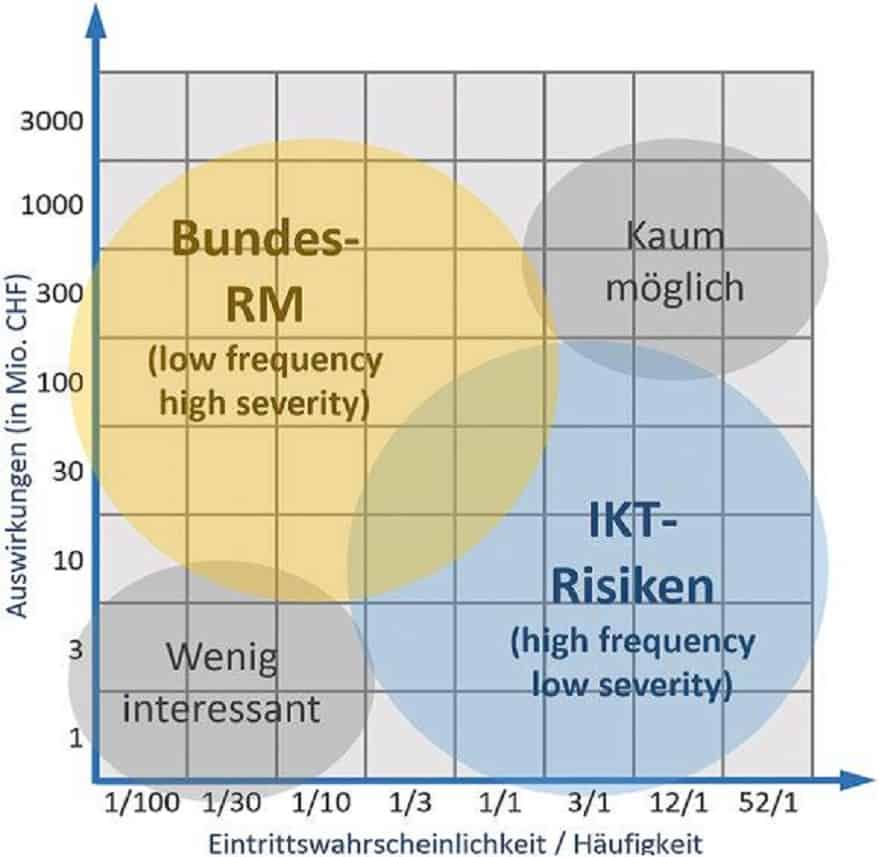

Questo approccio bottom-up contrasta con l'approccio top-down di "Risk Management Confederation", in cui una presentazione olistica del rischio è possibile grazie al metodo degli scenari.

L'analisi dei rischi, d'altra parte, si concentra sui dettagli di un sistema o di un'organizzazione ed è quindi orientata al processo.

Il focus effettivo è quindi sull'attività operativa e non sul livello strategico. I risultati dei due approcci possono essere rappresentati su una mappa del rischio come segue:

Rischi nella tecnologia dell'informazione e della comunicazione

I rischi delle tecnologie dell'informazione e della comunicazione (TIC) sono complessi. A causa del diverso approccio all'analisi dei rischi, non è possibile integrare i rischi ICT identificati nel "Federal Government Risk Management" senza sforzi aggiuntivi:

Invece, i principali rischi ICT devono essere analizzati di nuovo usando il metodo degli scenari. Affinché questa "traduzione" dei vari metodi abbia successo, la cooperazione tra i vari attori è essenziale - specialmente tra i manager dei processi aziendali, i risk coach e i responsabili della sicurezza informatica.

Solo attraverso questo passo è possibile comunicare con la direzione o il consiglio di amministrazione in modo adeguato alla struttura. Questi organi devono decidere in ultima analisi le misure che riguardano l'organizzazione e i sistemi.

Soprattutto la visione del futuro - con quali condizioni di base cambiate dobbiamo contare nei prossimi anni - deve essere inclusa nelle decisioni strategiche.

Nuovo regolamento generale sulla protezione dei dati dell'UE (DSGVO)

L'avanzare della digitalizzazione pone anche nuovi requisiti legali alle aziende. Un esempio attuale è il regolamento generale sulla protezione dei dati dell'UE (GDPR), che è entrato in vigore il 25 maggio 2018. In contrasto con la protezione dell'informazione, che riguarda la protezione generale dell'informazione, la protezione dei dati si concentra sulla protezione della personalità e dei diritti fondamentali degli individui. I dati personali sono dati che si riferiscono a una persona fisica identificata o identificabile.

La legge federale del 19 giugno 1992 sulla protezione dei dati (LPD; RS 235.1) definisce i dati personali particolarmente degni di protezione. Secondo il catalogo esaustivo dell'art. 3(c) FADP, questo include dati sulle opinioni o attività religiose, ideologiche, politiche e sindacali, sulla salute, sulla privacy e sulla razza, sulle misure di assistenza sociale e sui procedimenti e le sanzioni amministrative e penali.

Anche i profili della personalità, ossia le compilazioni di dati che permettono di valutare aspetti essenziali della personalità di una persona fisica, sono particolarmente degni di protezione (art. 3 lett. d LPD).

Tutti i processi sono integrati?

Indipendentemente dalla legge applicabile in Svizzera, molte aziende svizzere sono tenute a rispettare il più severo e completo GDPR. Anche se ci sono ancora molte domande senza risposta riguardo all'implementazione, c'è un notevole bisogno di affrontare la questione dal punto di vista della gestione del rischio - al più tardi da quando il Parlamento europeo ha adottato il GDPR nell'aprile 2016.

I manager dei processi aziendali e i risk manager di un'azienda devono analizzare se i loro sistemi e la loro organizzazione esistenti soddisfano i requisiti legali. In un processo ricorrente, i responsabili della sicurezza delle informazioni devono esaminare criticamente se i dati personali sono adeguatamente protetti contro l'elaborazione non autorizzata, la distruzione, la modifica e la perdita mediante misure tecniche e organizzative. La direzione è obbligata a rispettare le disposizioni del GDPR, nella misura in cui il GDPR è applicabile alla società in questione.

Una delega di responsabilità, per esempio a un responsabile della protezione dei dati, non è possibile, poiché la direzione determina in ultima analisi il budget, la strategia e lo scopo del trattamento dei dati. Al massimo, l'attuazione del GDPR può essere delegata.

Comunicare in caso di incidente

Per garantire la corretta azione in caso di incidente, è compito della gestione del rischio preparare la pianificazione dell'emergenza, la comunicazione della crisi e responsabilità chiare. In caso di fuga di dati, la Centrale d'annuncio e d'analisi per la sicurezza dell'informazione (MELANI) raccomanda in generale la massima trasparenza possibile nei confronti dei clienti interessati.

È importante che la comunicazione sia rapida. Affinché le misure di mitigazione abbiano successo, l'organizzazione deve provare periodicamente i possibili incidenti e adattare e sviluppare continuamente i piani di emergenza.

Di centrale importanza è la gestione onesta del rischio, cioè non parlare a vanvera dei rischi o lasciarsi accecare dall'illusione del risparmio sui costi.

Una fuga di dati indesiderata non solo porta a maggiori sforzi e costi, ma può anche causare danni duraturi alla reputazione di un'organizzazione o azienda. Inoltre, il GDPR prevede che le violazioni siano punite con multe fino a 4 % del fatturato mondiale totale dell'anno finanziario precedente.

Conclusione: sfruttare le sinergie

La sicurezza delle informazioni e la gestione dei rischi sono compiti di gestione non delegabili, per cui i loro metodi di analisi differiscono. Poiché solo l'approccio top-down è adatto alle decisioni del top management, il bisogno di coordinamento tra i due sistemi è relativamente grande. Tuttavia, se questa importante interazione tra la sicurezza delle informazioni e la gestione dei rischi ha successo, si possono sfruttare molteplici sinergie e ottenere un valore aggiunto tangibile: Il management non percepisce più gli strumenti come un'onerosa burocrazia, ma come preziosi aiuti al processo decisionale.

In questo modo, il know-how può essere combinato e utilizzato in rapporti comuni. In questo modo, la direzione può decidere in modo efficiente e sulla base di una base ottimale come affrontare i rischi della sicurezza delle informazioni.

la sicurezza deve essere trattata.