Meilleures pratiques pour la protection contre les cyberattaques

Une nouvelle méthode de cyber-attaque est appelée "détournement de conversation". Cela permet de contrôler le compte de courrier électronique sans qu'il soit détecté : Dans ce cas, les criminels surveillent le compte compromis pour espionner les opérations de l'entreprise, les activités commerciales, les procédures de paiement et d'autres détails.

Les cyberattaques se composent de différentes méthodes. Par exemple, ils peuvent engager des conversations sur la base d'informations espionnées.

Cependant, les attaquants utilisent rarement les comptes détournés eux-mêmes pour détourner des conversations, car le propriétaire du compte remarquerait plus facilement la communication frauduleuse. En outre, les comptes ne restent généralement pas compromis pendant une longue période. Le "détournement de conversation" peut cependant prendre des semaines de communication continue entre l'agresseur et la victime. C'est pourquoi les attaquants utilisent à cette fin l'usurpation de domaine de messagerie, ce qui permet aux attaques de se poursuivre même après que les comptes précédemment détournés ont été sauvegardés et nettoyés.

Les criminels utilisent ensuite les informations recherchées lors de la prise de contrôle d'un compte pour créer des messages de phishing, les envoyer à partir d'un domaine usurpé et tromper les victimes pour qu'elles transfèrent de l'argent ou mettent à jour les informations de paiement. "L'usurpation de domaine et le détournement de conversation demandent des efforts, mais sont utiles du point de vue des attaquants car ces attaques très personnalisées sont souvent plus efficaces que d'autres attaques de phishing moins sophistiquées.

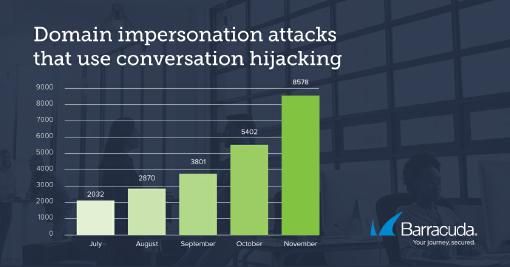

Augmentation de 400 % de l'usurpation d'identité de domaine

Les chercheurs de Barracuda ont observé une forte augmentation de l'usurpation d'identité de domaine utilisée pour le détournement de conversation. L'analyse d'environ 500 000 attaques mensuelles par courriel a montré une augmentation de 400 % : en juillet 2019, les courriels analysés comprenaient environ 500 de ces types d'attaques d'usurpation de domaine, et en novembre, plus de 2 000. Bien que le nombre d'attaques d'usurpation de domaine par détournement de conversation soit faible par rapport aux autres attaques de phishing, ces attaques sont très personnalisées, ce qui les rend efficaces, difficiles à détecter et coûteuses.

Techniques d'usurpation d'identité de domaine

Pour usurper l'identité d'un domaine, les cybercriminels utilisent des techniques dites de "typo-squatting" telles que le remplacement d'une lettre dans une URL par une lettre similaire ou l'ajout d'une lettre à l'URL. Pour se préparer à l'attaque, les cybercriminels enregistrent ou achètent le domaine usurpé. L'usurpation de domaine est une attaque très efficace car les différences subtiles entre l'URL légitime et l'URL usurpée sont faciles à manquer. Parfois, un agresseur change également de domaine de premier niveau (TLD) et utilise .net ou .co au lieu de .com pour tromper ses victimes. Dans d'autres cas, les attaquants imitent le domaine externe d'un client, d'un partenaire ou d'un fournisseur.

Bonnes pratiques pour se protéger contre le détournement de conversation

Les entreprises peuvent utiliser diverses mesures de sécurité et technologies pour se protéger contre le détournement de conversations :

1. les formations des employés et les formations par simulation

L'éducation sur les attaques par courrier électronique, y compris le détournement de conversation et l'usurpation de domaine, devrait faire partie de la formation à la sécurité. Les organisations doivent s'assurer que les employés reconnaissent les attaques et savent comment les signaler. Les simulations de phishing peuvent être utilisées pour former efficacement les utilisateurs à reconnaître les cyberattaques, vérifier l'efficacité de la formation et identifier les utilisateurs les plus vulnérables aux attaques.

2. la protection contre la prise de contrôle des comptes

De nombreuses attaques de détournement de conversation commencent par un compte de messagerie électronique compromis. Les organisations devraient donc utiliser l'authentification à plusieurs facteurs pour ajouter une couche de sécurité supplémentaire en plus du nom d'utilisateur et du mot de passe. La solution de sécurité devrait également être capable de détecter quand les comptes ont été compromis et de fournir une réparation en temps réel en alertant les utilisateurs et en supprimant les courriels malveillants envoyés à partir des comptes détournés.

3. surveiller les connexions aux comptes et les règles relatives au courrier entrant

Les organisations doivent également déployer une solution de sécurité pour identifier les activités suspectes, notamment les connexions à partir d'emplacements et d'adresses IP inhabituels - un signe possible de comptes compromis. Les comptes de courrier électronique doivent également être surveillés pour détecter les règles de boîte de réception malveillante, car celles-ci sont souvent utilisées de manière abusive dans le cadre de rachats de comptes par des cybercriminels. Les attaquants se connectent au compte compromis, créent des règles de transfert, et cachent ou suppriment tous les courriels qu'ils envoient depuis le compte pour couvrir leurs traces.

4. la surveillance des enregistrements de domaines

En outre, les entreprises devraient garder un œil sur les nouveaux enregistrements de domaines qui pourraient être utilisés pour le vol d'identité par des techniques de squattage de fautes de frappe. De nombreuses entreprises choisissent d'acheter des domaines similaires aux leurs afin d'éviter les abus potentiels de la part de criminels.

5. l'utilisation de l'intelligence artificielle

Les attaquants adaptent leurs tactiques de courrier électronique pour contourner les passerelles et les filtres antispam. Il est donc important de déployer une solution qui utilise l'intelligence artificielle pour détecter et bloquer les attaques, y compris le détournement de compte et l'usurpation d'identité de domaine. Cette technologie devrait aller au-delà de la recherche de liens ou de pièces jointes malveillantes. En utilisant l'apprentissage machine pour analyser les schémas de communication normaux des entreprises, ces technologies peuvent détecter des anomalies qui indiquent une attaque.

6. renforcer les lignes directrices internes

En outre, les entreprises devraient créer des politiques et établir des procédures pour confirmer toutes les demandes de virements et de modifications de paiement par courrier électronique afin d'éviter des erreurs coûteuses de la part des employés. Toutes les transactions financières doivent être confirmées en personne ou par téléphone et/ou approuvées par plusieurs personnes.

Les meilleures pratiques ci-dessus fournissent une approche de sécurité à plusieurs niveaux pour les organisations afin de réduire de manière significative le risque de détournement de conversation.

www.datastore.ch/hersteller/barracuda/