La sécurité des TIC : bien plus qu'un simple défi technique

La sécurité de l'information n'est pas seulement une obligation légale, mais un impératif économique. Les incidents affectent non seulement la réputation et la confiance des marques (telles que Google, Swisscom, etc.), mais aussi leur valeur. Pour les entreprises et les autorités publiques, l'information est d'une pertinence essentielle et constitue le fondement de toute action. Aujourd'hui, l'information est principalement traitée à l'aide des technologies de l'information et de la communication (TIC).

De nos jours, les processus commerciaux sont difficilement imaginables sans les TI. La sécurité de l'information concerne la protection des informations dans ces processus. Il ne faut pas seulement considérer l'aspect technologique, mais aussi l'analyse de l'organisation, de la culture et des processus.

Les termes "sécurité informatique" et "sécurité des données" sont utilisés comme synonymes de sécurité des TIC. Il s'agit de la synthèse de toutes les mesures techniques, organisationnelles et de personnel visant à assurer la protection de la confidentialité, de la disponibilité, de l'intégrité et de la traçabilité des objets de protection (applications, services, systèmes, réseaux, collections de données, infrastructures et produits) des technologies de l'information et de la communication.

Des objectifs contradictoires

La sécurité est intégrée dans le contexte de la facilité d'utilisation et du coût. Les composantes de ce triangle s'influencent mutuellement, et l'une se fait généralement au détriment de l'autre. Ainsi, si la sécurité doit être maximisée, la convivialité en pâtira généralement et/ou les coûts augmenteront fortement. La question de savoir quel élément est le plus pondéré pour quels objectifs d'objets protégés est toujours un nouveau processus décisionnel.

La fondation : Système de gestion de la sécurité de l'information (SGSI)

Ce terme désigne un système de gestion complet, holistique et normalisé. La norme ISO 27000 décrit la famille de normes pour l'introduction et le fonctionnement d'un système de gestion de la sécurité de l'information (SGSI).

Dans les normes ISO 27001 et 27002, les bases sont élaborées sous forme d'exigences et de lignes directrices pour la gestion de la sécurité de l'information. La norme ISO 27001 "Technologies de l'information - Procédures de sécurité informatique - Systèmes de gestion de la sécurité de l'information - Exigences" décrit les exigences relatives à un SGSI qui contribue indirectement à la sécurité de l'information. Ce faisant, la norme indique l'objectif suivant :

"Le système de gestion de la sécurité de l'information protège la confidentialité, l'intégrité et la disponibilité des informations par l'application d'un processus de gestion des risques, ce qui donne aux parties intéressées l'assurance que les risques sont gérés de manière appropriée".

Cette norme décrit en termes génériques les tâches, les responsabilités et les pouvoirs de l'organisation et de la direction dans le fonctionnement d'un SGSI. Il traite de la planification, du soutien, du déploiement, de l'évaluation des performances et de l'amélioration du SGSI. Vous trouverez ci-dessous des objectifs d'action et des mesures spécifiques qui représentent les exigences concrètes de la base au sommet pour le SMSI.

La norme ISO 27005 est la norme associée qui assure la gestion des risques pour la sécurité de l'information. Dans ce document, le cycle classique de gestion des risques est élargi pour inclure des éléments spécifiques qui sont importants pour les processus de gestion des risques. Ce cycle est aligné sur le cycle "Planifier-Faire-Vérifier-Agir" afin de fournir une image complète du système de gestion des risques en le reliant au processus de gouvernance.

Le SGSI est donc bien plus qu'un système de gestion technique. Chaque SGSI doit être adapté à la taille et aux exigences d'une entreprise. Elle réglemente notamment les processus et les compétences, contribue à la sécurité de la conservation des données et veille à ce que les exigences de conformité soient respectées.

L'introduction doit être effectuée par la direction. La direction doit notamment fournir les ressources humaines, financières et temporelles nécessaires. En outre, la stratégie de l'entreprise doit être alignée sur la stratégie informatique. Le rôle de leader est crucial pour le succès. Une culture de la sécurité informatique doit être vécue et doit faire partie de la culture d'entreprise.

Le facteur de succès : la culture de la sécurité informatique, intégrée dans la culture d'entreprise

Dans le secteur des technologies de l'information, une source majeure de danger est souvent l'employé. Selon des études internationales sur la sécurité informatique sur le lieu de travail, on constate que seuls quelque 50% de salariés s'occupent activement du thème de la "sécurité de l'information". Beaucoup comptent sur l'employeur pour assurer la sécurité et prennent eux-mêmes peu de précautions. Afin d'accroître la sensibilisation, la culture de la sécurité informatique doit faire partie intégrante de la culture d'entreprise.

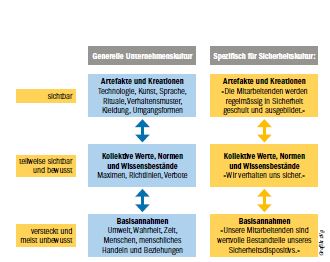

Selon Schein1 , la culture d'entreprise comprend trois niveaux. Au niveau le plus bas se trouvent les hypothèses de base, qui sont cachées et pour la plupart inconscientes. Cela comprend des aspects tels que la vérité, l'environnement, les personnes, les actions ou les relations (sociales).

Au niveau supérieur, les normes et règles collectives propagées publiquement, qui sont en partie visibles et conscientes, sont les maximes, les lignes directrices, les principes et les interdictions. Les idéaux, les objectifs et les valeurs peuvent être trouvés à ce niveau ainsi que les idéologies - ils sont vérifiables par rapport à la réalité.

Au sommet de la hiérarchie se trouvent les artefacts et les créations visibles. Il s'agit notamment des structures organisationnelles, des processus et des comportements observables, de la technologie, du langage, des vêtements et des modèles de comportement.

Schlienger2 déclare au sujet de la "culture de la sécurité de l'information" qu'un concept correspondant doit comporter les caractéristiques suivantes :

- Il couvre les trois niveaux de la culture d'entreprise de Schein.

- Il influence les employés en ce qui concerne le traitement de la sécurité de l'information.

- Il n'est pas ancré comme un silo dans l'entreprise, mais il est intégral, notamment dans les domaines de l'organisation et de la technologie.

- La communication est fondée sur la confiance mutuelle, la compréhension commune de l'importance des questions de sécurité de l'information et la confiance dans les mesures mises en œuvre.

De là, par exemple, découlent les niveaux spécifiques à la culture de la sécurité :

- des artefacts et des créations : Les employés sont régulièrement formés et éduqués en matière de sécurité.

- Valeurs collectives, normes et corps de connaissances : Nous nous comportons en toute sécurité.

- Hypothèses de base : Nos employés sont des éléments précieux de notre système de sécurité.

Conclusion

L'interaction d'un système de gestion dans le domaine des TIC avec une culture de sécurité pratiquée est un facteur qui contribue à protéger l'entreprise de manière optimale. L'"ère Corona", par exemple, a obligé les entreprises à prendre des décisions rapides afin d'augmenter la capacité des bureaux à domicile ou de les rendre possibles. Ici, il n'était guère possible de respecter toutes les règles de sécurité dans une première phase. Il est donc d'autant plus important, surtout dans une telle situation, de pouvoir compter sur des employés conscients des risques. Malgré de grands efforts, les lacunes en matière de sécurité des TIC existeront toujours. Il est important de les trouver et de les éliminer rapidement. Les mesures techniques sont essentielles et l'organisation de l'entreprise doit réagir rapidement. De cette façon, les effets indésirables peuvent être minimisés et la valeur de l'entreprise peut être protégée.

Cet article technique fait partie d'une série de QM rédigée par des experts du réseau de gestion des risques : www. netzwerk.risikomanagement.ch