Cadres pour la sécurité informatique

Les cadres sont des systèmes de navigation indispensables pour la sécurité informatique. Ils facilitent notamment la coopération avec les partenaires commerciaux et sont reconnus par le législateur.

Wourquoi verrouillez-vous la porte lorsque vous quittez la maison ? On peut supposer qu'une porte ouverte est considérée comme une vulnérabilité qui pourrait être exploitée par une menace perçue. En fonction de ce qui se trouve derrière la porte, la confidentialité, l'intégrité ou la disponibilité pourraient être compromises. Dans le monde de la sécurité, "CIA" est un acronyme qui désigne le trio susmentionné. Si l'on prend un bien qui mérite d'être protégé - par exemple une base de données contenant des recettes pour un digestif d'Appenzeller - les effets de la "CIA" compromise sur la base de données peuvent être évalués (voir tableau 1).

La compilation du contenu du tableau est un travail difficile et exige des responsabilités claires de la part des entreprises et des services informatiques en ce qui concerne les processus, les applications et les données. L'évaluation monétaire du risque, qui est calculée pour chaque menace affectant un bien digne d'être protégé selon la formule probabilité d'occurrence x dommages par événement, pose des difficultés. L'évaluation monétaire est nécessaire car seules les mesures de réduction des risques dont le coût est au plus égal au coût réel de la cause du risque peuvent être prises en considération. L'évaluation des risques et la volonté de prendre des risques sont subjectives et sont influencées par :

- L'évaluation des risques personnels des décideurs

- La culture du risque pratiquée dans l'entreprise (appétit pour le risque versus évitement du risque)

- Le degré de réglementation auquel l'entreprise est soumise

- L'opinion publique

Les risques ne doivent pas dépasser la capacité de l'entreprise à supporter les risques. Pour cette raison, ils sont atténués par les stratégies suivantes :

- Éviter (l'entreprise n'exploite pas un secteur d'activité en raison de considérations de risque)

- Réduire (introduire des mesures de sécurité informatique)

- Changement (souscription d'une assurance, transfert du risque à des partenaires commerciaux)

- Accepter (se produit souvent avec des risques résiduels)

Les domaines d'activité, les exigences réglementaires, les technologies de production et les systèmes informatiques évoluent au sein de l'entreprise, et avec eux les menaces, les vulnérabilités et les risques du point de vue de la sécurité informatique. Ces derniers doivent être constamment surveillés et leur impact sur les processus commerciaux d'une entreprise dépendant des technologies de l'information doit être correctement évalué. La sécurité informatique est une approche holistique qui peut être bien couverte par un système de gestion de la sécurité de l'information (SGSI).

Gouvernance d'entreprise et sécurité informatique

La sécurité de l'information dans l'entreprise est une discipline de la gouvernance d'entreprise. Au plus haut niveau de l'entreprise, le cadre de la politique de sécurité de l'information est défini, reflétant l'importance de l'informatique pour la plupart des entreprises. Il s'agit notamment des garde-corps sur les sujets suivants :

- Exigences réglementaires

- Faire face aux risques

- Principes de sécurité :

a) l'accès aux seules informations nécessaires pour l'emploi

b) Accès généralement interdit

- Rôles et responsabilités

- Sanctions en cas d'infraction

La politique de sécurité de l'information légitime le SGSI et fixe le cadre de sa mise en œuvre. Il est signé par un membre du conseil d'administration ou par le PDG.

Pourquoi un cadre ?

L'utilisation d'un cadre de gestion de la sécurité de l'information reconnu est recommandée pour les raisons suivantes :

- Une amélioration durable axée sur les processus

- Reconnu par le législateur et connu des cabinets d'audit

- Des modèles et des outils sont disponibles

- Facilite la collaboration avec les partenaires commerciaux (B2B, sourcing)

Le graphique 1 montre comment le SGSI soutient la politique de sécurité et la gestion des risques.

Choisir un SGSI pour une entreprise

L'environnement dans lequel une entreprise opère et les particularités d'une entreprise influencent le choix du cadre du SGSI. Les facteurs d'influence sont :

- Environnement réglementaire : s'il existe des exigences plus élevées en matière de qualité des évaluations et des rapports sur le fonctionnement fiable d'un SGSI, un cadre largement reconnu est utilisé. Le degré de familiarité facilite la coopération avec les avocats et les auditeurs.

- Taille de l'entreprise : plus l'entreprise est petite, plus la pression est forte pour pouvoir utiliser un SGSI "sur mesure" sans adaptations majeures.

- Ressources disponibles : La politique de sécurité de l'information précise ce que vaut la sécurité de l'information pour une entreprise. En pratique, il existe de grandes différences dans les ressources disponibles pour la mise en place et le fonctionnement d'un SGSI. La palette va de l'achat d'outils SGSI à l'externalisation, en passant par des développements internes personnalisés. Cependant, la responsabilité reste toujours celle de l'entreprise elle-même (qui est parfois oubliée). Deux des cadres les plus connus du SGSI vont maintenant être abordés.

IT-Grundschutz comme condition préalable à la certification ISO

Sur la base de l'enregistrement de tous les systèmes d'information de l'entreprise, l'analyse structurelle, les systèmes et applications trouvés sont classés dans l'évaluation des besoins de protection concernant la protection nécessaire contre la perte de la CIA. L'Office fédéral pour la sécurité de l'information (BSI) en Allemagne fournit une variété de "blocs de construction" dans lesquels les mesures de sécurité requises pour un système (par exemple une base de données) sont décrites. Dans la modélisation, les systèmes et les applications sont affectés aux blocs de construction fournis par le BSI. Le contrôle de sécurité de base permet d'obtenir les écarts entre le niveau de sécurité souhaité et le niveau de sécurité effectivement existant. Les lacunes sont comblées en sélectionnant et en mettant en œuvre les mesures appropriées pour un élément de construction particulier.

La documentation de IT-Grundschutz est disponible gratuitement, continuellement mise à jour et soutenue par une variété d'outils. Les entreprises qui mettent en œuvre IT-Grundschutz ont réalisé d'importants progrès préliminaires en vue de la certification selon la norme ISO 27001.

ISO 27001 et 27002

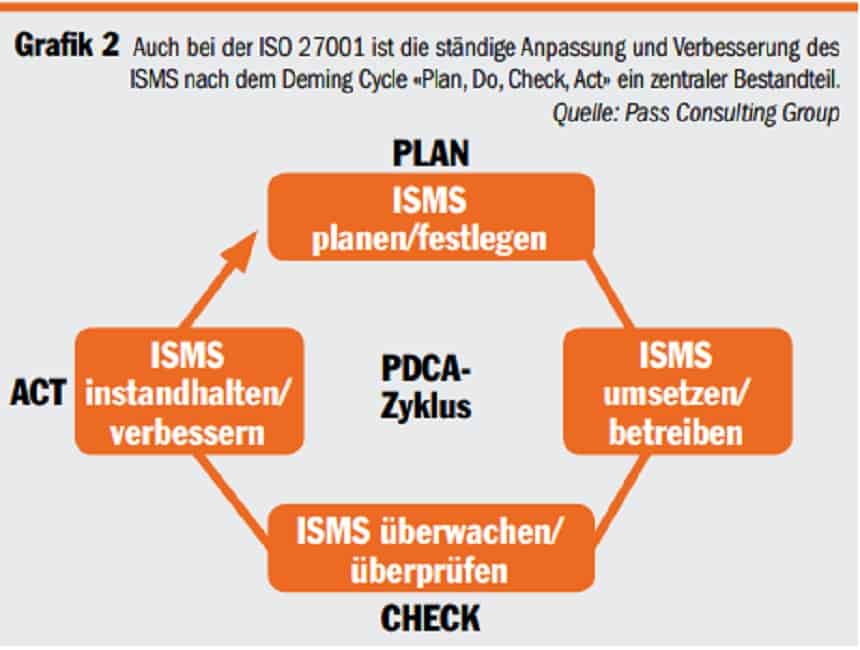

La norme ISO 27001 définit les composantes et les processus d'un SGSI. Un élément central est l'adaptation et l'amélioration continues du SGSI selon le cycle de Deming "Planifier, faire, vérifier, agir" (voir figure 2). Cette procédure permet de mesurer la sécurité, car les objectifs à atteindre sont définis dans la phase "Plan" avant chaque itération.

La norme ISO 27002 (également appelée code de pratique, CdP) énumère diverses mesures dans onze chapitres principaux afin d'atteindre les objectifs de sécurité décrits. Les mesures restent très générales et n'ont pas la profondeur opérationnelle des mesures de l'IT-Grundschutz.

Certification

Une entreprise peut être certifiée selon la norme ISO 27001 et ainsi prouver l'existence d'un SGSI fonctionnel à ses partenaires commerciaux. Il n'y a pas de certification selon la norme ISO 27002, car cette norme ISO est un ensemble de mesures de sécurité générales dont la mise en œuvre n'est pas obligatoire. En plus des cadres décrits avec une référence de sécurité forte, il existe des cadres qui traitent de la construction d'une informatique optimisée. Le cadre de sécurité informatique est alors une composante importante du cadre informatique global.

Les deux cadres décrits ci-dessous définissent la structure organisationnelle et les rôles et responsabilités associés nécessaires pour atteindre les objectifs du processus.

COBIT

Control Objectives for Information and Related Technology (COBIT) est un cadre de gouvernance informatique. Les objectifs commerciaux sont ventilés en objectifs informatiques. Les objectifs informatiques se traduisent par des objectifs de processus pour lesquels des mesures sont spécifiées pour le contrôle. Le cadre attribue les processus aux principales disciplines informatiques suivantes :

- Évaluer, préciser et contrôler

- Adapter, planifier et organiser

- Construire, acquérir et mettre en œuvre

- Fournir, exploiter et soutenir

- Suivi, évaluation et appréciation

COBIT est un excellent cadre pour organiser l'informatique de manière à ce qu'elle réponde aux exigences fixées lors d'un audit. COBIT est né de l'environnement d'audit informatique et s'est développé en un cadre de gouvernance informatique polyvalent.

ITIL

ITIL est un recueil de bonnes pratiques pour la mise en œuvre de la gestion des services informatiques (ITSM). L'objectif de l'ITSM est d'assurer le meilleur soutien possible des processus d'entreprise par les technologies de l'information. ITIL comprend de nombreux aspects de la sécurité informatique et traite également de la sécurité informatique opérationnelle. Cependant, comme pour COBIT, l'objectif d'ITIL est de construire une informatique efficace et efficiente qui soit alignée sur les objectifs commerciaux. L'ITIL est constitué de ces disciplines :

- Stratégie de service

- Conception du service

- Transfert de services

- Fonctionnement du service

- Amélioration continue des services

Il n'y a pas de certification ITIL, mais les individus peuvent faire certifier leurs compétences ITIL à différents niveaux.