Les bureaux à domicile attaqués : les attaques du RDP augmentent de 4 500

La pandémie de Corona et les fermetures dans la région du DACH ont entraîné une explosion des attaques contre le protocole de bureau à distance, selon le spécialiste de la sécurité informatique ESET. Mais comment prévenir les attaques dites RDP ?

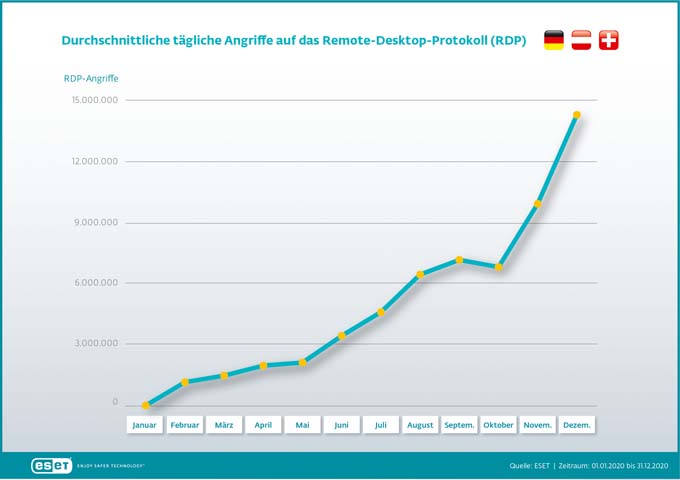

En Suisse, en Allemagne et en Autriche, les cybercriminels ciblent massivement les employés et les entreprises du siège social. Rien qu'en décembre 2020, le fabricant européen de sécurité informatique ESET a enregistré une moyenne de 14,3 millions d'attaques par jour sur le protocole de bureau à distance (dites attaques RDP) dans ces trois pays. En particulier avec le deuxième verrouillage qui a suivi la pandémie de Corona et les efforts des politiciens pour envoyer le plus grand nombre possible d'employés au bureau à domicile, ces attaques ont encore augmenté de 110 %. Si les criminels obtiennent ces accès, ils disposent d'un large accès au réseau de l'entreprise et peuvent ainsi voler des données ou introduire des logiciels malveillants tels que des logiciels de rançon.

Les attaques du RDP révèlent des vulnérabilités

"Nous pouvons répondre par un OUI clair que les postes de travail des bureaux à domicile ont été de plus en plus attaqués depuis le premier verrouillage. Les attaques qui ciblent spécifiquement le protocole RDP (Remote Desktop Protocol) sont un indicateur de cette situation. De nombreuses petites et moyennes entreprises ne sont pas en position optimale pour le travail décentralisé et sont ouvertes comme une porte de grange. Les criminels en profitent et sont très actifs ici", explique Thorsten Urbanski, porte-parole de l'ESET. "Avec le début du deuxième verrouillage à partir de la fin octobre, ces attaques ont encore augmenté de près de 100 %. Cela montre clairement que les attaques, qui ont déjà augmenté rapidement depuis le mois de mars, ont jusqu'à présent porté leurs fruits pour les criminels. Les responsables informatiques doivent réagir immédiatement et sécuriser leurs systèmes et leurs accès de manière plus efficace".

Malheureusement, la protection contemporaine du lieu de travail du bureau à domicile en est encore à ses débuts dans de nombreuses petites et moyennes organisations. "Seul un tiers des entreprises interrogées en Suisse permettent à leurs employés d'accéder aux serveurs de l'entreprise via une connexion VPN sécurisée ou une authentification multi-facteurs", poursuit Thorsten Urbanski. "Les entreprises qui permettent à leurs employés d'accéder au réseau de l'entreprise via des ordinateurs privés agissent ici en danger. Cette informatique fantôme est une invitation ouverte aux voleurs de données", résume M. Urbanski.

Forte augmentation en raison de l'obligation du bureau à domicile

En particulier, la discussion sur la généralisation des bureaux à domicile pour les employés a conduit à une augmentation des attaques du RDP en novembre et décembre 2020. Le pic jusqu'à présent est le mois de décembre avec plus de 14,3 millions d'attaques par jour. De janvier 2020 (310 000 attentats) à décembre 2020, cela représente une augmentation de 4 516 %. L'augmentation de 873 % entre mars de l'année dernière (1,5 million d'attaques), avec les premières mesures pour contenir la pandémie de Corona, et décembre, montre également que les attaques ont payé pour les criminels.

Qu'est-ce que le protocole de bureau à distance ?

RDP est un protocole développé par Microsoft pour l'accès à distance à un ordinateur avec le système d'exploitation Windows. Le protocole est disponible dans toutes les versions de Windows XP et suivantes. Il vous permet de partager et de contrôler un ordinateur ou un bureau à distance. C'est un moyen facile pour les entreprises de permettre à leurs employés de travailler à distance. Pour se connecter à un serveur RDP, il suffit de disposer d'un nom d'utilisateur et d'un mot de passe.

Conseils pour une connexion RDP sécurisée :

- Minimiser le nombre d'utilisateurs pouvant se connecter aux serveurs de l'entreprise via le RDP.

- N'autoriser l'utilisation de RDP que si des mots de passe forts et surtout une authentification moderne à plusieurs facteurs sont utilisés.

- En dehors de votre réseau local, tous les utilisateurs doivent utiliser une passerelle VPN (Virtual Private Network).

- Créer des politiques afin que les comptes soient automatiquement déconnectés en cas d'attaques par force brute.

- Changez le port par défaut 3389 du protocole RDP pour un autre numéro.

Source : ESET