Conformité automatisée : une start-up allemande s'implante en Suisse

Nouvelle loi sur la protection des données, réglementation croissante, risque accru de cyber-attaques : Les défis pour les entrepreneurs sont de plus en plus importants. La start-up allemande Secjur, spécialisée dans les technologies juridiques, s'étend désormais en Suisse et propose des solutions de conformité assistées par l'IA.

Stahl, Simon Pentzien et Sven Moritz. (Image : zVg / Secjur)

Le 1er septembre, une nouvelle loi sur la protection des données (revDSG) entrera en vigueur dans notre pays. Toutes les entreprises seront alors tenues de se conformer aux dispositions révisées et alignées sur les directives européennes. Les fondateurs de Secjur connaissent bien la législation européenne. En 2018, Niklas Hanitsch et Manuel Stahl ont fondé leur start-up pour la conformité automatisée, rejoints par Simon Pentzien et Sven Moritz en tant que cofondateurs jusqu'en 2021. Depuis, ils ont remporté la coupe allemande des start-up pour leur solution et ont convaincu des sociétés de capital-risque et d'éminents investisseurs providentiels de leur solution de conformité automatisée. Ils lancent leur activité en Suisse avec des bureaux à Berne et à Zurich, juste à temps pour l'adaptation à la loi européenne sur la protection des données.

Révolutionner la conformité grâce à l'automatisation

Respecter les règles de conformité est devenu un défi pour les entreprises de toutes tailles, et le travail qui se cache derrière est souvent manuel, répétitif et coûteux. Avec son Digital Compliance Office, l'entreprise hambourgeoise Secjur a développé une plate-forme d'automatisation basée sur l'IA pour les processus de conformité, qui permet d'économiser des centaines d'heures de travail. Secjur aide les entreprises de divers secteurs à automatiser numériquement leurs processus de conformité, notamment la protection des données, la sécurité de l'information, la lutte contre le blanchiment d'argent et le whistleblowing. Outre des groupes internationaux comme Siemens et Samsung, ses clients sont principalement des PME et des entreprises à croissance rapide comme la banque Tomorrow. "Dans les années à venir, de nombreux autres défis viendront s'ajouter dans le domaine de la conformité, comme le règlement sur l'intelligence artificielle. La réglementation peut aider à protéger les droits des consommateurs et à faire du monde numérique et du monde réel un endroit meilleur", déclare Niklas Hanitsch, avocat et Chief Innovation Officer.

Utiliser l'avantage du savoir en Suisse

Avec la nouvelle loi sur la protection des données en Suisse, les fondateurs de Secjur reconnaissent le moment optimal pour mettre en œuvre leur stratégie d'expansion dans l'espace DACH. En plus des plus de 70 collaborateurs basés à Hambourg, Berlin, Regensburg et Munich, une vingtaine d'employés s'occuperont à l'avenir des activités en Suisse depuis Berne et Zurich. "En Allemagne, nous avons déjà mis en œuvre facilement le règlement général sur la protection des données pour plusieurs centaines d'entreprises en 2018. Grâce à cette avance en matière de connaissances et à notre plateforme intelligente, nous aidons nos client-e-s suisses à mettre en œuvre correctement toutes les exigences dès le début." Secjur s'adresse aussi bien aux grands groupes qu'aux PME qui souhaitent instaurer la confiance avec leurs clients et partenaires, prévenir la cybercriminalité, éviter les amendes et optimiser les processus.

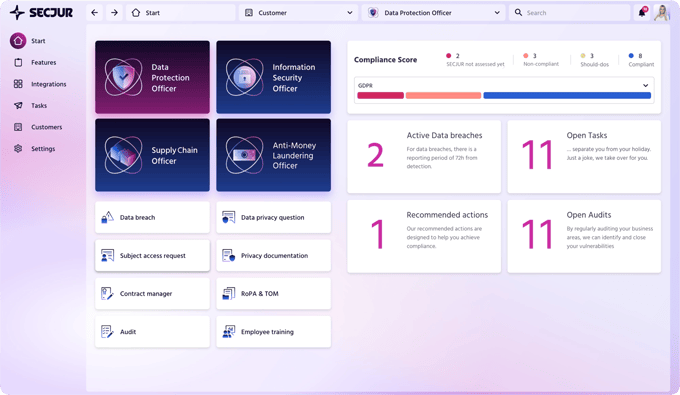

Expertise et audits en un clic

Les experts en protection des données de Secjur connaissent les spécificités de plus de 60 secteurs et identifient les risques et les défis de conformité correspondants. La solution de protection des données de Secjur, Digital Compliance Office, offre un aperçu complet de tous les processus et documents pertinents et est facile à utiliser, même pour les débutants. La gestion centralisée de toutes les questions de conformité permet d'éviter des audits multiples et coûteux : Avec plus de 60 connexions API (par exemple Jira, Slack, Hubspot, Salesforce ou Lexoffice), Secjur s'intègre sans problème dans les piles technologiques existantes. Il est ainsi possible d'automatiser partiellement les audits et de générer des recommandations d'action spécifiques en appuyant sur un bouton. Pour une entreprise d'environ 50 collaborateurs, le temps consacré aux audits peut être réduit de 14 à 2 heures par semaine, et pour 250 collaborateurs, de 23 à 2 heures - une immense économie de ressources. Les données sont hébergées en Allemagne.

Ambition et investisseurs de premier plan

"Notre objectif est de proposer la solution d'automatisation de la conformité la meilleure et la plus utilisée au monde", explique le cofondateur Manuel Stahl. L'expertise technique des fondateurs dans les domaines clés du droit, de l'informatique, de la finance et des affaires confère à Secjur un avantage certain. L'un des principaux investisseurs de Secjur est le Visionaries Club de Berlin, qui gère un fonds de capital-risque d'un volume de 600 millions d'euros. Le club est soutenu par un réseau de fondateurs d'entreprises comme Flixbus, Spotify et Hello Fresh, ainsi que par des dynasties économiques familiales comme Swarovski, Miele, Siemens et Stihl. Le cercle des investisseurs comprend également des business angels qui soutiennent Secjur financièrement et par leurs conseils. Parmi eux, on trouve des personnalités de premier plan comme la star du football Mario Götze et le champion du monde de Formule 1 Nico Rosberg.

Pour les personnes qui souhaitent en savoir plus sur la nouvelle loi sur la protection des données et sur les solutions de Secjur, l'entreprise propose un webinaire gratuit le 4 septembre 2023 à 12 heures. Pour en savoir plus, rendez-vous sur www.secjur.com