Les attaques par shell Web, une nouvelle menace majeure

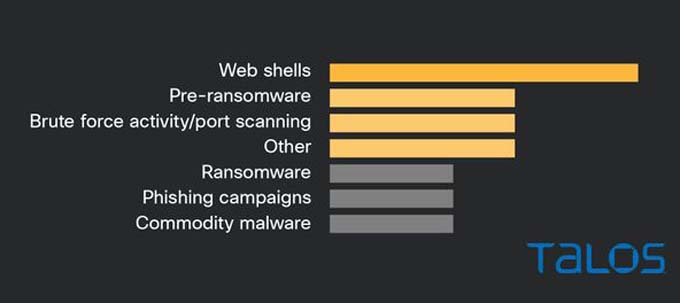

Le nombre d'attaques via des shells web a augmenté de manière supérieure à la moyenne au cours des trois premiers mois de 2023. Selon les analyses de Cisco Talos, cette forme d'attaque a été responsable d'un quart de tous les incidents examinés par l'équipe de réponse aux incidents au cours du premier trimestre 2023.

La société de renseignement sur les menaces Cisco Talos a publié son analyse trimestrielle sur l'état des menaces pour le premier trimestre 2023. Il en ressort que les applications Web accessibles au public ont été l'une des principales cibles des acteurs de la menace au cours de cette période. Près de la moitié des attaques (45 %) utilisent ces applications comme vecteur initial pour accéder aux systèmes. Cela correspond à une augmentation de 15 % par rapport au trimestre précédent. Un grand nombre de ces attaques ont utilisé des shells web qui ont compromis des serveurs accessibles via Internet. D'une manière générale, un shell web est un script malveillant qui se fait passer pour un fichier légitime et ouvre ainsi une porte dérobée vers le serveur web. Les shells Web sont généralement "laissés" pour d'autres attaques après une infiltration déjà réussie. Selon les chercheurs de Talos, les pirates ont profité du fait que de nombreux comptes d'utilisateurs d'applications Web n'étaient protégés que par des mots de passe faibles ou une authentification à facteur unique.

Le renforcement de la défense contre les ransomwares a empêché de plus grands succès

La menace des ransomwares reste élevée. Bien que Cisco Talos ait observé une baisse générale des cas d'extorsion réussis au premier trimestre 2023, l'activité des ransomwares reste globalement élevée. Les activités dites "pré-ransomware" représentent environ un cinquième de toutes les attaques, de sorte que l'on peut s'attendre à une nouvelle augmentation des attaques réussies dans les prochains mois. Cisco Talos a pu attribuer de nombreuses mesures d'attaque préliminaires à des groupes de ransomware connus comme Vice Society. Selon les chercheurs, l'intervention rapide des équipes de sécurité des entreprises victimes a contribué à endiguer les attaques avant que le chiffrement ne puisse avoir lieu. Au premier trimestre 2023, c'est surtout le secteur de la santé qui a été la cible des criminels, suivi de près par le commerce de détail, l'immobilier et l'hôtellerie.

Les documents OneNote comme arme

L'année dernière déjà, les logiciels malveillants dits "de commodité" avaient le vent en poupe. Ils sont très répandus et peuvent être achetés ou téléchargés gratuitement. Les logiciels malveillants de base ne sont généralement pas personnalisés et sont utilisés par les acteurs de la menace à différents stades de leurs activités. Au premier trimestre 2023, les chargeurs de commodités déjà repérés auparavant, comme Qakbot, sont réapparus en force. Qakbot utilisait souvent des documents OneNote malveillants. L'utilisation de pièces jointes OneNote malveillantes a également été observée dans d'autres tentatives d'attaque. Selon l'analyse de Talos, les acteurs de la menace continuent donc d'expérimenter avec des types de fichiers qui ne dépendent pas des macros. Microsoft avait commencé à désactiver les macros par défaut dans ses applications en juillet 2022. D'autres applications, qui portent et gèrent d'autres fichiers, sont également concernées.

Plus de résultats

Le premier trimestre 2023 a apporté de nouveaux éléments. Ainsi, dans 30 % des cas d'attaques observés, l'authentification multi-facteurs (MFA) n'était pas activée du tout ou seulement pour quelques comptes et services critiques. En outre, la boîte à outils open source Mimikatz a été utilisée dans près de 60 % des ransomwares et pré-ransomwares au cours du trimestre. Mimikatz est un outil post-exploitation très répandu qui permet de voler les identifiants de connexion, les mots de passe et les jetons d'authentification des systèmes Windows compromis.

Mais il y a aussi des nouvelles plus réjouissantes : Les succès actuels des autorités de poursuite pénale pour démanteler les grands gangs de ransomware (par ex. Hive) portent leurs fruits. Toutefois, cela laisse la place à de nouvelles familles ou à la formation de nouveaux partenariats. Ainsi, une nouvelle famille de ransomware-as-a-service (RaaS) est apparue au T1/2023 avec Daixin Ransomware.

Source : Cisco