Comment fonctionnent les technologies et les entreprises en chaîne

La technologie de la chaîne en bloc convient à un large éventail d'applications. L'auteur examine les possibilités du point de vue de la gestion des identités et des accès (IAM).

La technologie des chaînes de blocs a été connue pour la première fois en relation avec la monnaie cryptographique Bitcoin. Lorsque l'on parle de sécurité, des mécanismes et des garanties qui la sous-tendent, on pense généralement au type de chaîne de blocage utilisé par Bitcoin. Le réseau en chaîne est composé d'un certain nombre de participants indépendants qui communiquent entre eux par le biais d'émissions. Les principales caractéristiques de la technologie de la chaîne de blocage sont l'absence d'instances centrales, d'un mécanisme de consensus et l'immuabilité de la chaîne de blocage.

Chaîne de blocage et sécurité : comment cela fonctionne-t-il ?

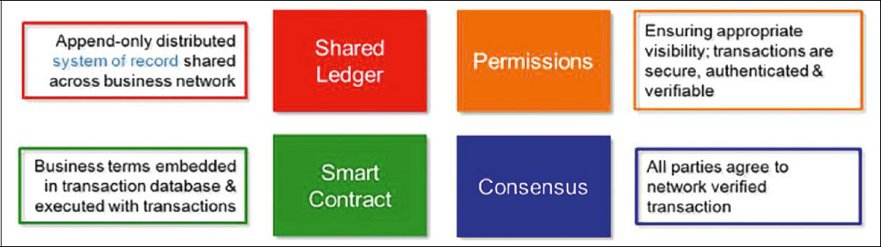

Blockchain est conçu pour transformer les transactions avec le même potentiel qu'Internet a fait avec l'information. La Blockchain est une technologie qui accroît la confiance et l'efficacité dans le processus d'échange entre les différentes parties. Dans ce contexte, il est souvent question que les "intermédiaires" deviennent superflus. Cela peut affecter une grande partie des modèles d'entreprise de secteurs tels que l'assurance et la banque, comme Bitcoin, mais aussi de nombreux autres domaines, comme le traitement d'un achat de maison. Tout ce qui a une valeur peut être suivi et échangé de manière efficace et fiable par le biais d'une chaîne d'approvisionnement. Un élément important de ce système est le "livre partagé". Ce grand livre transparent contient toutes les transactions (blocs), cryptées et par ordre chronologique (chaîne). Au moyen de références (hachage) à la dernière transaction, on s'assure qu'il n'y a pas de modifications non autorisées. Cela signifie que l'accès est en lecture seule. La seule exception est la création d'un nouveau bloc. Une nouvelle transaction est validée par un mécanisme de consensus dans le réseau. D'autres éléments sont les contrats dits intelligents, dont les conditions sont intégrées dans le traitement des transactions, ce qui permet de les exécuter automatiquement. Les autorisations sont utilisées pour définir qui a accès à quels attributs de quelles transactions.

Chaîne de blocage, sécurité et importance de la gestion des identités et des accès

Ainsi, le réseau en chaîne est économiquement rationnel car il élimine les efforts multiples et réduit les intermédiaires, et la technologie en chaîne réduit les frictions du marché dans les domaines de l'information, des transactions et de l'innovation, ce qui conduit à des marchés plus efficaces. En ce qui concerne le concept de permission, il est évident que Blockchain implique également la question de l'accès. Un réseau de chaînes de blocs doit également traiter les questions habituelles relatives aux identités et aux accès, car dans le sous-domaine des chaînes de blocs non publiques, dites "permissi-oned", l'identification et le contrôle d'accès jouent essentiellement le même rôle que dans les transactions classiques.

Domaines d'application, avantages et limites

La technologie de la chaîne de blocage accroît également la confiance et l'efficacité au sein d'une organisation ou d'un réseau dans le domaine de l'identité et de l'accès. Nous considérons que les domaines suivants sont des domaines d'application utiles :

- Fournisseur d'identité (IdP)Les fournisseurs d'identités au sein des entreprises peuvent accroître la confiance et réduire la sécurité contre le vol de données grâce à une structure décentralisée. L'IdP augmente ainsi son niveau d'assurance (LoA). Grâce à l'inclusion de données biométriques, même les exigences les plus élevées peuvent être satisfaites.

- Infrastructure à clé publique (PKI) et autorités centrales (AC)Blockchain a de loin le plus grand pouvoir de transformation dans le domaine des infrastructures à clé publique et des autorités centrales (ici en termes d'identités et de certificats), les remplaçant par des mécanismes de confiance décentralisés et une (infra-)structure décentralisée.

- Fédération : Le domaine de la fédération est prédestiné aux chaînes de blocs, puisque la "confiance" est centrale au sein de la fédération. Aujourd'hui, plusieurs IdP sont intégrés à cette fin. La technologie de la chaîne de blocs permet de mettre en œuvre un ou plusieurs IdP communs mais décentralisés. L'ensemble de la fédération bénéficie ainsi d'une sécurité et d'une transparence accrues.

Intégrer les solutions de chaînes de blocs dans le paysage des IAx

Il peut être très intéressant et efficace pour les entreprises d'intégrer des solutions de chaînes de blocs existantes dans leur paysage IAx ou de les mettre en œuvre avec une solution IAM afin d'externaliser des processus tels que "Connaître son client (KYC)" et de réduire ainsi les coûts. Voici quelques exemples de ces solutions existantes :

- Shocard: Une carte d'identité basée sur une chaîne de blocs (https://shocard.com/)

- BlockstackLe nouvel Internet pour les applications décentralisées donne aux développeurs les outils nécessaires pour mettre en œuvre l'identité, le stockage et les applications (https://blockstack.org/)

- OneNameUn bureau d'enregistrement (cf. bureau d'enregistrement des noms de domaine) pour les identités (https://onename. com/).

Mais : aucun système ne peut être considéré comme sûr à 100 %. La chaîne de blocage offre un niveau élevé de sécurité des données grâce à ses fonctions sous-jacentes. Et pourtant : les organisations ne devraient pas s'en remettre uniquement à elle et devraient analyser en profondeur leurs concepts généraux de sécurité de l'information et des données avec leur spécialiste de confiance et se préoccuper d'adapter la sécurité en permanence.