Interface de sécurité de l'information

Les données sont un atout important qui doit être protégé de manière optimale. Le vol de données permet souvent au voleur d'économiser des années de travail de recherche et de développement, lui ouvre de meilleures positions de négociation ou lui permet de manipuler un système informatique ou d'extorquer une rançon. Comme le montre un exemple récent en Suisse, même les employés du gouvernement sont victimes de chantage. Comment évaluer correctement les risques liés aux données ?

Dans le monde bancaire suisse, le vol de données, leur achat et leur analyse par les autorités d'autres pays ont causé des dommages financiers importants et mis en péril la réputation des entreprises. Dans des cas extrêmes, de tels incidents peuvent conduire à la faillite d'une entreprise. Le vol de données personnelles ne doit pas non plus être sous-estimé.

Sécurité de l'information

Les révélations d'Edward Snowden nous ont fait prendre conscience que des données sont volées chaque jour sans que nous nous en rendions compte. Non seulement les entreprises, mais aussi les administrations doivent maîtriser leurs "informations", sinon une "fuite d'informations" aura de graves conséquences.

Mais qu'entend-on par sécurité de l'information ? Le terme est interprété différemment selon les situations, mais en tout cas il dépasse une approche purement technique.

Il est important d'examiner tous les aspects, c'est-à-dire ceux des employés, de l'organisation, de la culture et des processus.

Dans l'administration fédérale, on entend par sécurité de l'information la protection de l'information, la protection des données, la sécurité des TIC, la sécurité personnelle et la sécurité physique :

Cependant, il existe souvent des différences majeures entre les systèmes et les processus d'information. Par exemple, dans l'administration fédérale, des analyses de risques sont effectuées pour chaque objet protégé des applications TIC - services, systèmes, réseaux, collections de données, infrastructures et produits - selon l'analyse des risques (ONR 49002-2:2014).

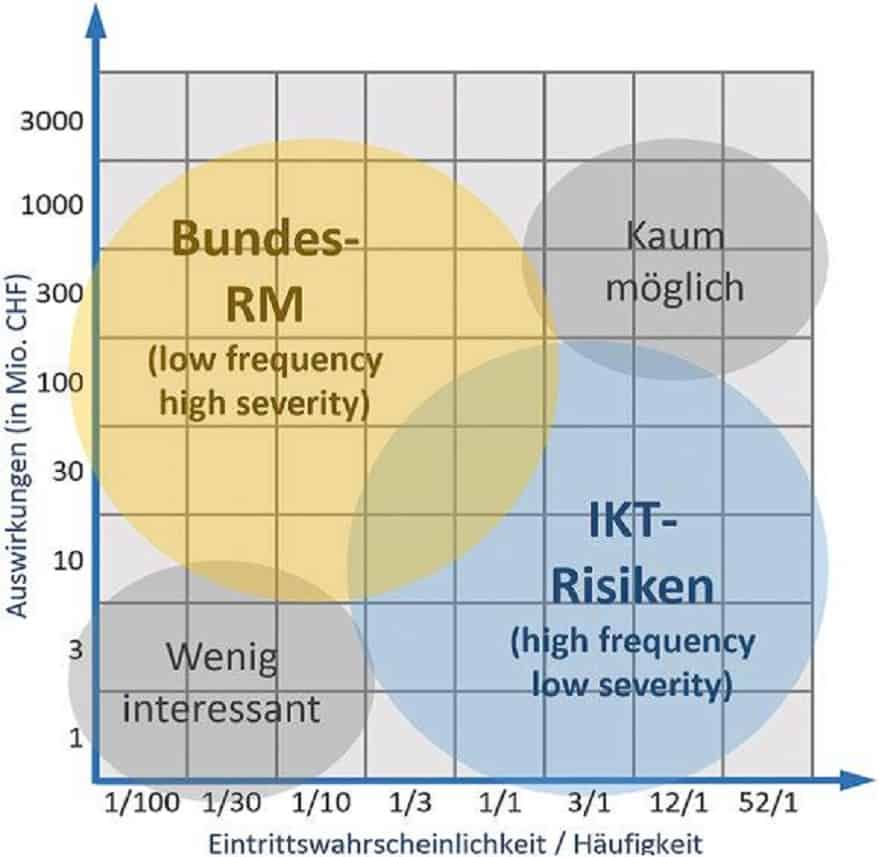

Cette approche ascendante contraste avec l'approche descendante de la "Confédération pour la gestion des risques", dans laquelle une présentation holistique du risque est possible grâce à la méthode des scénarios.

L'analyse des risques, en revanche, se concentre sur les détails d'un système ou d'une organisation et est donc axée sur les processus.

L'accent est donc mis sur l'activité opérationnelle et non sur le niveau stratégique. Les résultats des deux approches peuvent être représentés comme suit sur une carte des risques :

Risques liés aux technologies de l'information et de la communication

Les risques liés aux technologies de l'information et de la communication (TIC) sont complexes. En raison de l'approche différente de l'analyse des risques, il n'est pas possible d'intégrer les risques TIC identifiés dans la "gestion des risques du gouvernement fédéral" sans un effort supplémentaire :

Au lieu de cela, les principaux risques liés aux TIC doivent être analysés à nouveau en utilisant la méthode des scénarios. Pour que cette "traduction" des différentes méthodes réussisse, la coopération entre les différents acteurs est essentielle - en particulier entre les responsables des processus métier, les coachs de risques et les responsables de la sécurité informatique.

Ce n'est que par cette étape qu'il est possible de communiquer avec la direction ou le conseil d'administration d'une manière adaptée à la structure. Ces organes doivent décider en dernier ressort des mesures qui affectent l'organisation et les systèmes.

Les décisions stratégiques doivent notamment tenir compte de la vision de l'avenir - avec laquelle les conditions de base modifiées doivent être prises en compte dans les prochaines années.

Nouveau règlement général de l'UE sur la protection des données (DSGVO)

La numérisation croissante impose également de nouvelles exigences juridiques aux entreprises. Un exemple actuel est le règlement général de l'UE sur la protection des données (GDPR), qui est entré en vigueur le 25 mai 2018. Contrairement à la protection des informations, qui concerne la protection générale des informations, la protection des données se concentre sur la protection de la personnalité et des droits fondamentaux des individus. Les données à caractère personnel sont des données qui concernent une personne physique identifiée ou identifiable.

La loi fédérale du 19 juin 1992 sur la protection des données (LPD ; RS 235.1) définit les données personnelles particulièrement dignes de protection. Selon le catalogue exhaustif figurant à l'article 3, point c), du PIDA, cela comprend les données sur les opinions ou activités religieuses, idéologiques, politiques et syndicales, la santé, la vie privée et la race, les mesures d'assistance sociale et les poursuites et sanctions administratives et pénales.

Les profils de personnalité, c'est-à-dire les compilations de données qui permettent d'évaluer des aspects essentiels de la personnalité d'une personne physique, sont également particulièrement dignes de protection (article 3, lettre d, du PAD).

Tous les processus sont-ils intégrés ?

Quel que soit le droit applicable en Suisse, de nombreuses entreprises suisses sont tenues de se conformer à la GDPR, plus stricte et plus complète. Bien qu'il reste de nombreuses questions sans réponse concernant la mise en œuvre, il y a un besoin considérable d'aborder cette question dans une perspective de gestion des risques - au plus tard depuis que le Parlement européen a adopté le GDPR en avril 2016.

Les responsables des processus commerciaux et les gestionnaires de risques d'une entreprise doivent analyser si leurs systèmes et leur organisation actuels répondent aux exigences légales. Dans un processus récurrent, les responsables de la sécurité de l'information doivent examiner de manière critique si les données à caractère personnel sont suffisamment protégées contre le traitement non autorisé, la destruction, la modification et la perte par des mesures techniques et organisationnelles. La direction est tenue de respecter les dispositions de la GDPR, dans la mesure où celle-ci est applicable à l'entreprise en question.

Une délégation de responsabilité, par exemple à un délégué à la protection des données, n'est pas possible, car c'est la direction qui détermine en dernier ressort le budget, la stratégie et la finalité du traitement des données. Tout au plus, la mise en œuvre du GDPR peut être déléguée.

Communiquer en cas d'incident

Afin de garantir que les mesures correctes soient prises en cas d'incident, la gestion des risques doit préparer la planification d'urgence, la communication de crise et des responsabilités claires. En cas de fuites de données, la Centrale fédérale d'enregistrement et d'analyse pour la sûreté de l'information (MELANI) recommande généralement la plus grande transparence possible vis-à-vis des clients concernés.

Il est important que la communication soit rapide. Pour que les mesures d'atténuation soient efficaces, l'organisation doit répéter périodiquement les incidents possibles et adapter et développer en permanence les plans d'urgence.

Une gestion honnête des risques est d'une importance capitale, c'est-à-dire ne pas minimiser les risques ou se laisser aveugler par l'illusion de réaliser des économies.

Une fuite de données non désirée entraîne non seulement des efforts et des coûts supplémentaires, mais peut également nuire durablement à la réputation d'une organisation ou d'une entreprise. En outre, le GDPR prévoit que les infractions sont sanctionnées par des amendes pouvant atteindre 4 % du chiffre d'affaires mondial total de l'exercice précédent.

Conclusion : exploiter les synergies

La sécurité de l'information et la gestion des risques sont des tâches de gestion non délégables, dont les méthodes d'analyse diffèrent. Étant donné que seule l'approche descendante convient aux décisions de la haute direction, le besoin de coordination entre les deux systèmes est relativement important. Toutefois, si cette importante interaction entre la sécurité de l'information et la gestion des risques réussit, de multiples synergies peuvent être exploitées et une valeur ajoutée tangible peut être obtenue : La direction ne perçoit plus les outils comme une bureaucratie pesante, mais comme de précieuses aides à la décision.

De cette manière, le savoir-faire peut être combiné et utilisé dans les rapports communs. Ainsi, la direction peut décider efficacement et sur la base d'une base optimale comment traiter les risques de sécurité de l'information.

la sécurité doit être traitée.