Wie Blockchain-Technologie und Business funktionieren

Die Blockchain-Technologie ist für verschiedenste Anwendungen geeignet. Der Autor beleuchtet Möglichkeiten aus der Perspektive des Identitäts- und Berechtigungs- Managements (Identity and Access Management IAM).

Die Blockchain-Technologie wurde zuerst im Zusammenhang mit der kryptografischen Währung Bitcoin bekannt. Spricht man von Sicherheit, den Mechanismen und den rele-vanten Garantien, die dahinterstehen, so meint man in der Regel jene Art von Block-chain, wie sie von Bitcoin benutzt wird. Das Blockchain-Netzwerk besteht aus einer Men-ge unabhängiger Teilnehmer, die miteinan-der über Rundrufe (broadcasts) kommuni-zieren. Wesentliche Entwurfsmerkmale der Blockchain-Technologie sind der Verzicht auf zentrale Instanzen, ein Konsensmechanis-mus und die Unveränderbarkeit der Block-chain.

Blockchain und Sicherheit: Wie geht das?

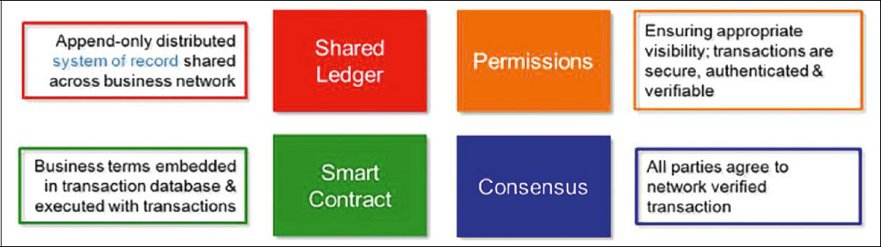

Blockchain soll Transaktionen mit dem Po-tenzial verändern, wie dies beim Internet mit Informationen der Fall war. Blockchain ist eine Technologie, welche Vertrauen und Effi-zienz im Prozess des Austauschs zwischen verschiedenen Parteien steigert. In diesem Zusammenhang wird häufig vom Überflüs-sigwerden von «Mittelsmännern» gesprochen. Das kann grosse Teile der Geschäftsmodelle von Branchen wie Versicherungen und Ban-ken betreffen, wie beispielsweise Bitcoin, aber auch viele andere Bereiche, wie zum Beispiel die Abwicklung eines Hauskaufs. Alles, was einen Wert aufweist, kann über eine Block-chain effizient und vertrauensvoll verfolgt und gehandelt werden. Ein wichtiges Ele-ment dabei spielt das «geteilte Hauptbuch» (Shared Ledger). Dieses transparente Haupt-buch beinhaltet alle Transaktionen (Blocks), verschlüsselt und in chronologischer Abfolge (Kette). Mittels Verweisen (Hash) auf die letz-te Transaktion wird sichergestellt, dass es kei-ne unerlaubten Veränderungen gibt. Es kann also nur lesend zugegriffen werden. Die einzi-ge Ausnahme ist die Erstellung eines neuen Blocks. Eine neue Transaktion wird durch ei-nen Konsensmechanismus im Netzwerk vali-diert. Weitere Elemente sind sogenannte Smart Contracts, mit denen Konditionen in die Abwicklung der Transaktionen eingebun-den werden, wodurch diese automatisiert ab-laufen können. Über Berechtigungen (Permis-sions) wird festgelegt, wer auf welche Attribu-te welcher Transaktionen Zugriff hat.

Blockchain, Sicherheit und die Bedeutung für Identity- und Access-Management

Das Blockchain-Netzwerk ist also ökono-misch sinnvoll, da es die Mehrfachaufwände eliminiert und Intermediäre reduziert, und durch die Blockchain-Technologie werden Marktfriktionen in den Bereichen Informati-on, Transaktion und Innovation reduziert, was zu effizienteren Märkten führt. Mit dem Konzept der Permissions zeigt es sich am offensichtlichsten, dass Blockchain auch das Thema «Access» beinhaltet. Ein Blockchain-Netzwerk muss sich ebenfalls mit den übli-chen Themen rund um Identitäten und Zugriff befassen, denn im Teilbereich der nicht öffentlichen, sogenannten «permissi-oned» Blockchain spielen Identifizierung und Zugriffskontrolle grundsätzlich die gleiche Rolle wie bei klassischen Transaktionen.

Einsatzgebiete, Nutzen und Grenzen

Die Blockchain-Technologie steigert auch im Themengebiet von Identity und Access das Vertrauen und die Effizienz innerhalb einer Organisation oder eines Verbundes. Als sinn-volle Einsatzgebiete erachten wir die folgen-den Bereiche:

- Identity Provider (IdP): Provider von Identitäten innerhalb von Unternehmen können durch eine dezentrale Struktur das Vertrauen in sich erhöhen und die Sicher-heit vor Datendiebstahl reduzieren. Der IdP erhöht damit seinen Level of Assurance (LoA). Unter Einbezug von biometrischen Daten können auch höchste Anforderun-gen erfüllt werden.

- Public-Key-Infrastrukur (PKI) und zent-rale Autoritäten (CAs): Die weitaus grösse-re Transformationskraft hat Blockchain im Bereich der Public-Key-Infrastrukturen und zentralen Autoritäten (hier in Bezug auf Identitäten und Zertifikate), indem es diese durch dezentrale Trust-Mechanismen und dezentrale (Infra-)Struktur ersetzt.

- Föderation: Der Bereich Föderation ist für Blockchain prädestiniert, da «Trust» inner-halb der Föderation im Zentrum steht. Heute werden dazu verschiedene IdP ein-gebunden. Mit der Blockchain-Technologie können ein oder mehrere gemeinsame, aber dezentrale IdP realisiert werden. Der ganze Verbund profitiert so von höherer Sicherheit und Transparenz.

Einbinden von Blockchain-Lösungen in die IAx-Landschaft

Für Unternehmen kann es sehr interessant und effizient sein, existierende Blockchain- Lösungen in ihre IAx-Landschaft einzubinden oder zusammen mit einer IAM-Lösung einzuführen, um Prozesse wie beispielsweise «Know-your-Customer (KYC)» auszulagern und dadurch Kosten zu senken. Hier einige Beispiele solcher existierenden Lösungen:

- Shocard: Eine Blockchain-basierte Identi- tätskarte (https://shocard.com/)

- Blockstack: «Das neue Internet» für dezen- tralisierte Apps bietet Entwicklern die Werkzeuge, um Identität, Speicher und To- ken umzusetzen (https://blockstack.org/)

- OneName: Ein Registrar (vgl. Domain-Name- Registrar) für Identitäten (https://onename. com/)

Aber: Kein System kann als zu 100-prozentig sicher angesehen werden. Die Blockchain bietet dank der zugrunde liegenden Funktionen ein hohes Mass an Datensicherheit. Und trotzdem: Organisationen sollten sich nicht allein darauf verlassen und ihre Gesamtkonzepte für Informations- und Datensicherheit mit dem Spezialisten ihres Vertrauens fundiert analysieren und laufend um das Adaptieren der Sicherheit besorgt sein.