Schnittstelle Informationssicherheit

Daten sind ein wichtiges Gut, das optimal geschützt werden muss. Datenraub er-spart dem Dieb oft jahrelange Forschung und Entwicklungsarbeit, eröffnet ihm bes-sere Verhandlungspositionen oder ermöglicht es ihm, ein IT-System zu manipulieren oder Lösegeld zu erpressen. Wie ein neues Beispiel aus der Schweiz zeigt, werden sogar Staatsangestellte erpresst. Wie schätzt man Datenrisiken richtig ein?

In der Schweizer Bankenwelt haben der Dieb stahl von Daten und deren Kauf und Auswer tung durch Behörden anderer Länder grossen finanziellen Schaden verursacht und die Repu tation von Unternehmen gefährdet. Solche Vorfälle können im Extremfall bis zum Kon kurs eines Unternehmens führen. Auch der Diebstahl von persönlichen Daten ist nicht zu unterschätzen.

Informationssicherheit

Die Enthüllungen von Edward Snowden ha ben uns vor Augen geführt, dass tagtäglich un bemerkt Daten entwendet werden. Nicht nur Unternehmen, auch Verwaltungen müssen ihre «Informationen» in den Griff kriegen, an dernfalls führt ein «Informationsleck» zu schwerwiegenden Folgen.

Was wird jedoch unter Informations sicherheit verstanden? Je nachdem wird der Begriff unterschiedlich ausgelegt, er führt aber in jedem Fall über eine rein technische Betrachtungsweise hinaus.

Wichtig ist es, dass man jegliche Aspekte, also jene der Mitarbeitenden, der Organisation, der Kultur und der Prozesse untersucht.

In der Bundesverwaltung wird unter Informa tionssicherheit der Informationsschutz, der Datenschutz, die IKT-Sicherheit, die Personen sicherheit und die physische Sicherheit ver standen:

Zwischen den Informationssystemen und Prozessen bestehen allerdings oft grosse Un terschiede. Beispielsweise werden in der Bun desverwaltung die Risikoanalysen für jedes Schutzobjekt der IKT–Anwendungen – Servi ces, Systeme, Netzwerke, Datensammlungen, Infrastrukturen und Produkte – nach der Ge fährdungsanalyse durchgeführt (ONR 49002-2:2014).

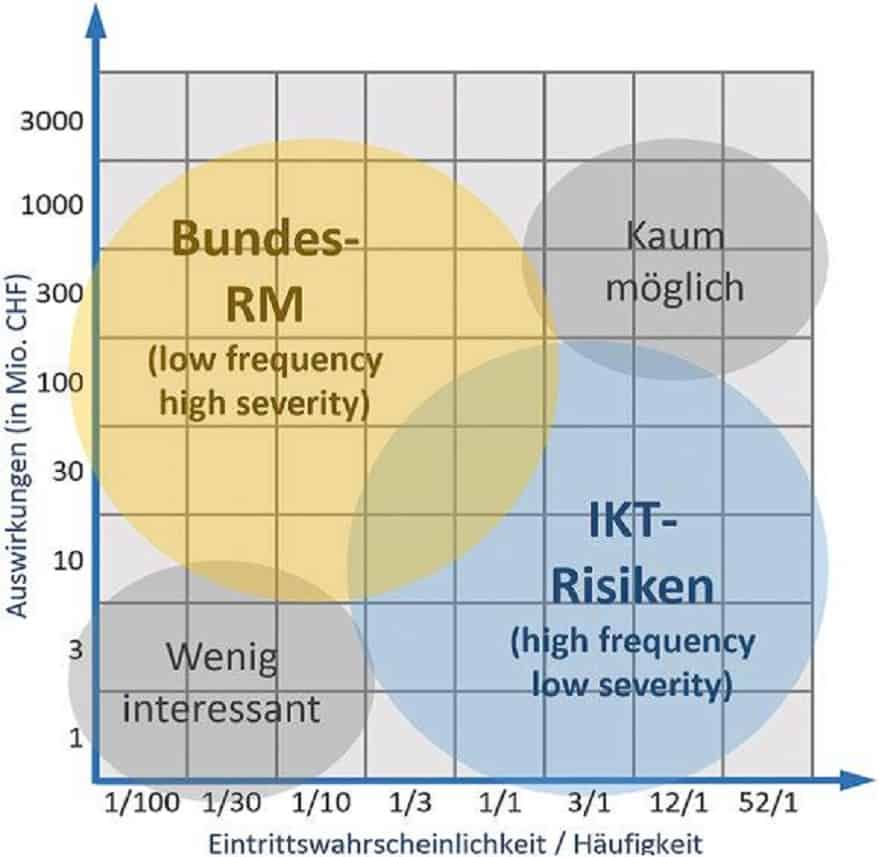

Dieser Bottom-up-Ansatz steht im Ge gensatz zum Top-down-Ansatz des «Risikoma nagements Bund», bei dem dank der Szenario methode eine ganzheitliche Darstellung des Risikos möglich ist.

Die Gefährdungsanalyse konzentriert sich dagegen auf die Details eines Systems oder einer Organisation und ist deshalb prozess orientiert.

Der eigentliche Fokus liegt also auf der operationellen Tätigkeit und nicht auf der strategischen Ebene. Auf einer Risk Map lassen sich die Ergebnisse der beiden Ansätze wie folgt abbilden:

Risiken in der Informations-und Kommunikationstechnik

Die Risiken der Informations- und Kommuni kationstechnik (IKT) sind komplex. Wegen des unterschiedlichen Ansatzes bei der Risikoana lyse ist eine Integration der identifizierten IKT-Risiken in das «Risikomanagement Bund» nicht ohne zusätzlichen Aufwand möglich:

Die wesentlichen IKT-Risiken müssen vielmehr nochmals nach der Szenariomethode analysiert werden. Damit diese «Übersetzung» der verschiedenen Methoden gelingt, ist die Zusammenarbeit der verschiedenen Akteure zwingend – insbesondere zwischen Geschäfts prozessverantwortlichen, Risikocoaches sowie Informatiksicherheitsbeauftragten.

Erst durch diesen Schritt wird eine stu fengerechte Kommunikation mit der Ge schäftsleitung oder dem Verwaltungsrat er möglicht. Diese Gremien müssen letztlich über die Massnahmen entscheiden, welche die Or ganisation und die Systeme betreffen.

Besonders der Blick in die Zukunft – mit welchen veränderten Rahmenbedingungen wir in den nächsten Jahren rechnen müssen – ist bei strategischen Entscheidungen miteinzu beziehen.

Neue EU-Datenschutz-Grundverordnung (DSGVO)

Die fortschreitende Digitalisierung stellt auch neue rechtliche Anforderungen an die Unter nehmungen. Aktuelles Beispiel ist die am 25. Mai 2018 in Kraft getretene EU-Datenschutz-Grundverordnung (DSGVO). Im Gegensatz zum Informationsschutz, bei welchem es um den allgemeinen Schutz von Informationen geht, ist beim Datenschutz der Schutz der Per sönlichkeit und der Grundrechte von Personen zentral. Personenbezogene Daten sind Daten, welche sich auf eine bestimmte oder bestimm bare natürliche Person beziehen.

Im Bundesgesetz vom 19. Juni 1992 über den Datenschutz (DSG; SR 235.1) werden be sonders schützenswerte Personendaten defi niert. Darunter fallen gemäss abschliessendem Katalog in Art. 3 Bst. c DSG Daten über die reli giösen, weltanschaulichen, politischen und ge werkschaftlichen Ansichten oder Tätigkeiten, die Gesundheit, die Intimsphäre und die Ras senzugehörigkeit, Massnahmen der sozialen Hilfe sowie administrative und strafrechtliche Verfolgungen und Sanktionen.

Besonders schützenswert sind zudem Persönlichkeitsprofile, d.h. Zusammenstellun gen von Daten, die eine Beurteilung wesent licher Aspekte der Persönlichkeit einer natürli chen Person erlauben (Art. 3 Bst. d DSG).

Sind alle Prozesse integriert?

Unabhängig vom geltenden Gesetz in der Schweiz sind viele Schweizer Firmen gefordert, die strengere und umfassendere DSGVO zu er füllen. Obwohl bei der Umsetzung noch viele Fragen offen sind, besteht aus der Perspektive des Risikomanagements erheblicher Bedarf, dieses Thema anzupacken– spätestens seit das Europäische Parlament die DSGVO im April 2016 verabschiedet hat.

Geschäftsprozessverantwortliche und Risikomanager einer Unternehmung müssen analysieren, ob ihre bestehenden Systeme und die Organisation den rechtlichen Anforderun gen genügen. In einem wiederkehrenden Pro zess müssen die Verantwortlichen der Infor mationssicherheit kritisch hinterfragen, ob die personenbezogenen Daten mit technischen und organisatorischen Massnahmen ausrei chend vor unbefugter Verarbeitung, Zerstö rung, Veränderung und Verlust geschützt sind. Die Geschäftsleitung ist verpflichtet, die Vorga ben der DSGVO einzuhalten, sofern die DSGVO auf das entsprechende Unternehmen anwend bar ist.

Eine Delegation der Verantwortlichkeit, beispielsweise an einen Datenschutzbeauf tragten, ist nicht möglich, da die Geschäftslei tung letztlich Budget, Strategie und Zweck der Datenverarbeitung vorgibt. Allenfalls kann die Umsetzung der DSGVO übertragen werden.

Im Ereignisfall kommunizieren

Damit bei einem Ereignis richtig gehan delt wird, ist es Aufgabe des Risikomanage ments, die Notfallplanung, die Krisenkommu nikation und klare Verantwortlichkeiten vor zubereiten. Die Melde- und Analysestelle Informationssicherung MELANI des Bundes empfiehlt im Falle von Datenabflüssen generell eine möglichst hohe Transparenz gegenüber den betroffenen Kunden.

Es ist wichtig, dass die Kommunikation rasch erfolgt. Damit die Massnahmen zur Scha denminderung erfolgreich sind, muss die Organisation allfällige Ereignisse periodisch üben und die Notfallpläne kontinuierlich an passen und weiterentwickeln.

Von zentraler Bedeutung ist ein ehrliches Risikomanagement, d.h. keines der Risiken kleinzureden oder sich von der Illusion einer Kostenersparnis blenden zu lassen.

Ein unerwünschter Datenabfluss führt nicht nur zu mehr Aufwand und Kosten, son dern kann die Reputation einer Organisation oder Firma nachhaltig schädigen. Darüber hi naus sieht die DSGVO vor, Verstösse mit Geld bussen von bis zu 4 % des gesamten weltweit erzielten Umsatzes im vorangegangenen Ge schäftsjahr zu bestrafen.

Fazit: Synergien nutzen

Informationssicherheit und Risikomanagement sind nicht delegierbare Führungsaufgaben, wobei sich ihre Analysenmethoden unterscheiden. Da sich für die Entscheide der Führungsspitze grundsätzlich nur der Topdown- Ansatz eignet, ist der Koordinationsbedarf zwischen beiden Systemen relativ gross. Gelingt jedoch dieses wichtige Zusammenspiel zwischen Informationssicherheit und Risikomanagement, können mehrfache Synergien genutzt und spürbarer Mehrwert erzielt werden: Die Geschäftsleitung empfindet die Instrumente nicht länger als lästige Bürokratie, sondern als wertvolle Entscheidungshilfen.

In einer gemeinsamen Berichterstattung kann so Know-how kombiniert genutzt wer den. So kann die Geschäftsleitung effizient und gestützt auf optimalen Grundlagen entschei den, wie mit den Risiken der Informations

sicherheit umgegangen werden soll.