Frameworks für die IT-Sicherheit

Frameworks sind unabdingbare Navigationssysteme für die IT-Sicherheit. Sie erleichtern unter anderem die Zusammenarbeit mit Geschäftspartnern und sind vom Gesetzgeber anerkannt.

Warum schliesst man die Tür ab, wenn man aus dem Haus geht? Vermutlich sieht man in einer offenen Türe eine Schwachstelle (Vulnerability), die durch einen als Bedrohung (Threat) empfundenen Zeitgenossen ausgenützt (Exploit) werden könnte. Je nachdem, was sich hinter der Tür befindet, könnten die Geheimsphäre (Confidentiality), die Unversehrtheit (Integrity) oder die Verfügbarkeit (Availability) beeinträchtigt werden. «CIA» steht in der Sicherheitswelt als Kürzel für das erwähnte Dreigespann. Nimmt man ein schützenswertes Gut – z.B. eine Datenbank mit Rezepturen für einen Appenzeller Digestiv –, können die Auswirkungen beeinträchtigter «CIA» auf die Datenbank beurteilt werden (siehe Tabelle 1).

Die Inhalte der Tabelle zusammenzustellen ist Fleissarbeit und verlangt klare Zuständigkeiten von Business und IT für Prozesse, Anwendungen und Daten. Schwierigkeiten bereitet die monetäre Risikobewertung, die für jede auf ein schützenswertes Gut einwirkende Bedrohung nach der Formel Eintrittswahrscheinlichkeit x Schaden pro Ereignis berechnet wird. Die monetäre Bewertung ist nötig, weil nur risikosenkende Massnahmen infrage kommen, die höchstens gleich viel kosten wie das eigentliche Risiko Kosten verursacht. Die Risikoeinschätzung und -bereitschaft ist subjektiv geprägt und wird beeinflusst durch:

- Die persönliche Risikoeinschätzung der Entscheidungsträger

- Die im Unternehmen gelebte Risikokultur (Risikoappetit versus Risikovermeidung)

- Den Grad an Regulierungen, denen das Unternehmen unterworfen ist

- Die öffentliche Meinung

Die Risiken dürfen die Risikotragkraft des Unternehmens nicht übersteigen. Aus diesem Grunde werden sie durch folgende Strategien gemildert:

- Vermeiden (Unternehmen betreibt ein Geschäftsfeld aus Risikoüberlegungen nicht)

- Vermindern (einführen von ITSicherheitsmassnahmen)

- Abwälzen (abschliessen einer Versicherung, Übertragen des Risikos auf Geschäftspartner)

- Akzeptieren (kommt häufig bei Restrisiken vor)

Im Unternehmen ändern Geschäftsfelder, regulatorische Anforderungen, die Produktionstechniken und Informatiksysteme und damit aus IT-Sicherheitssicht die Bedrohungen, Schwachstellen und Risiken. Diese müssen dauernd überwacht und in ihrer Auswirkung auf die ITabhängigen Geschäftsprozesse eines Unternehmens richtig eingeschätzt werden. Informatiksicherheit ist ein ganzheitlicher Ansatz, der durch ein Information Security Management System (ISMS) gut abgedeckt werden kann.

Corporate Governance und IT-Sicherheit

Informationssicherheit im Unternehmen ist eine Disziplin der Corporate Governance. Auf oberster Unternehmensebene wird der Rahmen für die Informationssicherheitspolitik definiert, was die Wichtigkeit der IT für die meisten Unternehmen zum Ausdruck bringt. Darin sind Leitplanken zu folgenden Themen enthalten:

- Regulatorische Anforderungen

- Umgang mit Risiken

- Sicherheitsgrundsätze:

a) Zugriff nur auf Informationen, die für die Arbeit benötigt werden

b) Grundsätzlich verbotene Zugriffe

- Rollen und Verantwortlichkeiten

- Sanktionen bei Verstössen

Die Informationssicherheitspolitik legitimiert das ISMS und setzt den Rahmen für die Implementierung. Sie wird durch ein VR-Mitglied oder den CEO unterschrieben.

Warum ein Framework?

Der Einsatz eines anerkannten Information Security Management Frameworks empfiehlt sich aus folgenden Gründen:

- Prozessorientiert, dauerhafte Verbesserung

- Vom Gesetzgeber anerkannt und bei Audit-Firmen bekannt

- Templates und Tools sind vorhanden

- Erleichtert die Zusammenarbeit mit Geschäftspartnern (B2B, Sourcing)

Die Grafik 1 zeigt, wie das ISMS die Sicherheitspolitik und das Risikomanagement unterstützt.

Wahl eines ISMS für ein Unternehmen

Das Umfeld, in dem sich eine Firma bewegt, sowie die Eigenheiten eines Unternehmens beeinflussen die Wahl des ISMS-Frameworks. Einflussfaktoren sind:

- Regulatorisches Umfeld: Liegen höhere Anforderungen an die Güte von Auswertungen und Reports über das verlässliche Funktionieren eines ISMS vor, wird ein breit anerkanntes Framework eingesetzt. Der Bekanntheitsgrad erleichtert die Zusammenarbeit mit Juristen und Auditoren.

- Unternehmensgrösse: Je kleiner die Unternehmung, umso grösser der Druck, ein ISMS ohne grosse Anpassungsleistungen «von der Stange» verwenden zu können.

- Vorhandene Ressourcen: Die Informationssicherheitspolitik gibt vor, was einem Unternehmen Informationssicherheit wert ist. In der Praxis gibt es grosse Unterschiede in den für Aufbau und Betrieb eines ISMS zur Verfügung stehenden Mitteln. Die Palette reicht vom Einkauf von ISMSTools zu massgeschneiderten Eigenentwicklungen bis zu Outsourcing. Die Verantwortung bleibt aber immer beim Unternehmen selbst (was manchmal vergessen geht). Es werden nun zwei der bekanntesten ISMS-Frameworks besprochen.

IT-Grundschutz als Vorleistung für ISOZertifizierung

Ausgehend von der Aufnahme aller Informationssysteme im Unternehmen, der Strukturanalyse, werden die gefundenen Systeme und Anwendungen in der Schutzbedarfsfeststellung den notwendigen Schutz vor Verlust von CIA betreffend eingestuft. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) in Deutschland stellt eine Vielzahl an «Bausteinen» zur Verfügung, in denen die für ein System (z.B. Datenbank) notwendigen Sicherheitsmassnahmen beschrieben sind. In der Modellierung werden die Systeme und Anwendungen den vom BSI vorgegebenen Bausteinen zugeordnet. Der Basis-Sicherheitscheck liefert als Ergebnis die Abweichungen des gewünschten vom effektiv vorhandenen Sicherheitsniveau. Die Lücken werden geschlossen, indem die passenden Massnahmen zu einem bestimmten Baustein ausgewählt und umgesetzt werden.

Die Dokumentation des IT-Grundschutzes ist frei erhältlich, wird laufend aktualisiert und von einer Vielzahl an Tools unterstützt. Firmen, die den ITGrundschutz einführen, haben wichtige Vorleistungen für eine Zertifizierung nach ISO 27001 erbracht.

ISO 27001 und 27002

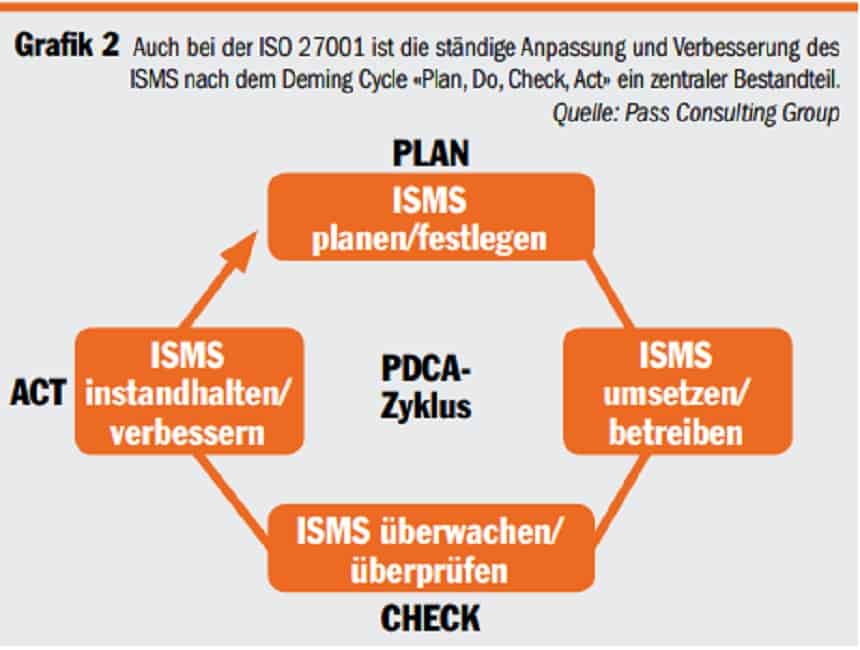

Der Standard ISO 27001 definiert die Komponenten und Prozesse eines ISMS. Zentraler Bestandteil ist die ständige Anpassung und Verbesserung des ISMS nach dem Deming Cycle «Plan, Do, Check, Act» (siehe Grafik 2). Dieses Vorgehen erlaubt, Sicherheit zu messen, da vor jeder Iteration in der «Plan»-Phase die zu erreichenden Ziele festgelegt werden.

Der ISO-27002-Standard (auch als Code of Practice, CoP, bezeichnet) zählt in elf Hauptkapiteln diverse Massnahmen auf, um die beschriebenen Sicherheitsziele zu erreichen. Die Massnahmen sind sehr allgemein gehalten und haben nicht die operative Tiefe der IT-GrundschutzMassnahmen.

Zertifizierung

Ein Unternehmen kann sich nach ISO 27001 zertifizieren lassen und somit gegenüber Geschäftspartnern die Existenz eines funktionierenden ISMS nachweisen. Eine Zertifizierung nach ISO 27002 gibt es nicht, da diese ISO-Norm eine Sammlung allgemeiner Sicherheitsmassnahmen ist, deren Umsetzung nicht zwingend eingefordert wird. Neben den beschriebenen Frameworks mit starkem Sicherheitsbezug gibt es Frameworks, die sich mit dem Aufbau einer optimierten IT befassen. Das IT-Sicherheitsframework ist dann wichtiger Bestandteil des umfassenden IT-Frameworks.

Beide nachstehend beschriebenen Frameworks definieren die für die Erreichung der Prozessziele notwendige Organisationsstruktur und die zugehörigen Rollen und Verantwortlichkeiten.

COBIT

Control Objectives for Information and Related Technology (COBIT) ist ein IT-Governance-Framework. Die Unternehmensziele werden auf ITZiele heruntergebrochen. Aus den IT-Zielen resultieren Prozessziele, für die Metriken zur Kontrolle vorgegeben werden. Das Framework ordnet die Prozesse den folgenden IT-Hauptdisziplinen zu:

- Evaluieren, Vorgeben und Überwachen

- Anpassen, Planen und Organisieren

- Aufbauen, Beschaffen und Implementieren

- Bereitstellen, Betreiben und Unterstützen

- Überwachen, Evaluieren und Beurteilen

COBIT ist ein hervorragendes Framework, um die IT so zu organisieren, dass diese bei einem Audit die gestellten Anforderungen erfüllt. COBIT wurde aus dem IT-Audit-Umfeld geboren und entwickelte sich zum vielfältig einsetzbaren IT-Governance-Framework.

ITIL

ITIL ist eine Sammlung von Best Practices zur Implementierung eines IT Service Managements (ITSM). Das Ziel von ITSM ist die bestmögliche Unterstützung der Geschäftsprozesse durch die IT. ITIL beinhaltet viele Aspekte der IT-Sicherheit und befasst sich auch mit operativer ITSicherheit. Fokus von ITIL ist aber wie bei COBIT der Aufbau einer an den Unternehmenszielen ausgerichteten effektiven und effizienten IT. ITIL besteht aus diesen Disziplinen:

- Service-Strategie

- Service-Design

- Service-Überführung

- Service-Betrieb

- Kontinuierliche Service-Verbesserung

Eine ITIL-Zertifizierung gibt es nicht, Einzelpersonen können sich aber ihre ITIL-Kenntnisse auf verschiedenen Stufen zertifizieren lassen.