Best Practices zum Schutz vor Cyber-Angriffen

Eine neuartige Methode eines Cyber-Angriffs nennt sich "Conversation Hijacking". Dieses versucht das E-Mail-Konto unentdeckt zu steuern: Hierbei überwachen Kriminelle das kompromittierte Konto, um Unternehmensvorgänge, Geschäftsaktivitäten, Zahlungsverfahren und andere Details auszuspionieren.

Cyber-Angriffe bestehen aus unterschiedlichen Methoden. So können sie Konversationen auf Grundlage von ausgespähten Informationen initiieren.

Die gekaperten Konten selbst nutzen Angreifer jedoch eher selten für „Conversation Hijacking“, da der Kontobesitzer die betrügerische Kommunikation leichter bemerken würde. Zudem bleiben Konten in der Regel nicht für einen langen Zeitraum kompromittiert. „Conversation Hijacking“ kann jedoch wochenlange, kontinuierliche Kommunikation zwischen Angreifer und Opfer in Anspruch nehmen. Deshalb nutzen Angreifer hierfür die E-Mail-Domain-Imitation, die es ermöglicht, Angriffe fortzusetzen, selbst wenn die zuvor entführten Konten gesichert und bereinigt wurden.

Die recherchierten Informationen aus einem Account Takeover nutzen Kriminelle anschliessend, um Phishing-Nachrichten zu erstellen, von einer imitierten Domain zu versenden und Opfer dazu zu bringen, Geld zu überweisen oder Zahlungsinformationen zu aktualisieren. „Domain-Imitation“ und „Conversation Hijacking“ ist mit Aufwand verbunden, aus der Sicht der Angreifer jedoch lohnenswert, da diese hochpersonalisierten Angriffe oft erfolgreicher sind als andere, weniger raffinierte Phishing-Angriffe.

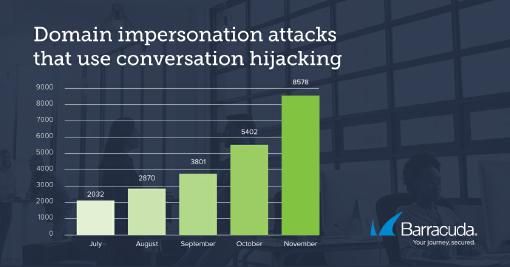

400-prozentiger Anstieg von Domain-Imitation

Barracuda-Forscher haben einen starken Anstieg von Domain-Imitation beobachtet, die für Conversation Hijacking eingesetzt wurde. Die Analyse von circa 500’000 monatlichen E-Mail-Angriffen zeigte einen Anstieg von 400 Prozent: Im Juli 2019 waren in den analysierten E-Mails etwa 500 dieser Art Domain-Imitation-Angriffe enthalten, im November bereits mehr als 2’000. Zwar ist die Zahl an „Conversation Hijacking“ bei Domain-Imitations-Angriffen im Vergleich zu anderen Phishing-Angriffen gering, jedoch sind diese Attacken sehr personalisiert, was sie effektiv, schwer zu erkennen und kostspielig macht.

Techniken der Domain-Imitation

Zur Domain-Imitation verwenden Cyberkriminelle etwa das so genannte Tippfehler-Squatting-Techniken wie das Ersetzen eines Buchstabens in einer URL durch einen ähnlichen Buchstaben oder das Hinzufügen eines Buchstabens zur URL. Zur Vorbereitung des Angriffs registrieren oder kaufen Cyberkriminelle die imitierte Domain. Domain-Imitation ist ein sehr wirkungsvoller Angriff, denn die feinen Unterschiede zwischen der legitimen und der imitierten URL sind leicht zu übersehen. Manchmal ändert ein Angreifer auch die Top-Level-Domain (TLD) und benutzt .net oder .co statt .com, um die Opfer zu täuschen. In anderen Fällen imitieren Angreifer die externe Domain eines Kunden, Partners oder Lieferanten.

Best Practices zum Schutz vor Conversation Hijacking

Unternehmen können eine Vielzahl von Sicherheitsmassnahmen und Technologien nutzen, um sich vor Conversation Hijacking zu schützen:

1. Mitarbeiterschulungen und Simulationstrainings

Aufklärung über E-Mail-Angriffe, einschliesslich Conversation Hijacking und Domain-Imitation sollte Teil des Sicherheitstrainings sein. Unternehmen sollten sicherstellen, dass die Mitarbeiter Angriffe erkennen und wissen, wie sie diese melden können. Mithilfe von Phishing-Simulationen können Benutzer in der Erkennung von Cyberangriffen effektiv geschult, die Wirksamkeit der Trainings überprüft und die für Angriffe am anfälligsten Benutzer erkannt werden.

2. Schutz vor Account Takeover

Viele Conversation-Hijacking-Angriffe beginnen mit einem kompromittierten E-Mail-Konto. Unternehmen sollten deshalb eine Multi-Faktor-Authentifizierung nutzen, um eine zusätzliche Sicherheitsebene über Benutzername und Kennwort zu legen. Die Sicherheitslösung sollte zudem erkennen können, wenn Konten kompromittiert wurden, und in Echtzeit Abhilfe schaffen, indem sie Benutzer warnt und bösartige E-Mails entfernt, die von gekaperten Konten gesendet wurden.

3. Überwachung von Kontoanmeldungen und Posteingangsregeln

Unternehmen sollten zudem eine Sicherheitslösung einsetzen, um verdächtige Aktivitäten zu identifizieren, einschliesslich Anmeldungen von ungewöhnlichen Orten und IP-Adressen – ein mögliches Anzeichen für gefährdete Konten. Auch sollten E-Mail-Accounts auf böswillige Posteingangsregeln überwacht werden, da diese häufig im Rahmen von Kontoübernahmen durch Cyberkriminellen missbraucht werden. Angreifer loggen sich in das kompromittierte Konto ein, erstellen Weiterleitungsregeln und verstecken oder löschen alle E-Mails, die sie von dem Konto aus senden, um ihre Spuren zu verwischen.

4. Überwachung von Domain-Registrierungen

Weiterhin sollten Unternehmen neue Domain-Registrierungen im Auge behalten, die durch Tippfehler-Squatting-Techniken zum Identitätsdiebstahl verwendet werden könnten. Viele Unternehmen entscheiden sich für den Kauf von Domains, die ihren eigenen ähnlich sind, um potenziellen Missbrauch durch Kriminelle zu vermeiden.

5. Nutzung künstlicher Intelligenz

Angreifer passen ihre E-Mail-Taktiken an, um Gateways und Spam-Filter zu umgehen. Daher ist es wichtig, eine Lösung einzusetzen, die künstliche Intelligenz zur Erkennung und Blockierung von Angriffen, einschliesslich Kontoübernahme und Domain-Imitation, einsetzt. Diese Technologie sollte über die Suche nach bösartigen Links oder Anhängen hinausgehen. Durch den Einsatz von maschinellem Lernen zur Analyse normaler Kommunikationsmuster im Unternehmen können diese Technologien Anomalien erkennen, die auf einen Angriff hinweisen.

6. Interne Richtlinien stärken

Zudem sollten Unternehmen Richtlinien erstellen und Verfahren zur Bestätigung aller E-Mail-Anforderungen für Überweisungen und Zahlungsänderungen einrichten, um kostspielige Fehler durch Mitarbeiter zu vermeiden. Für alle Finanztransaktionen sollte eine persönliche oder telefonische Bestätigung und/oder Genehmigung von mehreren Personen eingefordert werden.

Mit den oben genannten Best Practices bietet sich ein mehrschichtiger Sicherheitsansatz für Unternehmen, um das Risiko durch „Conversation Hijacking“ erheblich einzudämmen.

www.datastore.ch/hersteller/barracuda/